مشاركة

0

/5

(

0

)

في عالم التداول السريع والمليء بالمخاطر، حيث تتدفق البيانات المالية الحساسة والمعاملات باستمرار، تعتبر أمان خوادم الويب أمرًا بالغ الأهمية. شركات التداول ليست مجرد أعمال، بل هي أمناء للثقة، تحمي استثمارات العملاء والمعلومات السوقية الحرجة.

ومع ذلك، مع القيمة العظيمة تأتي المخاطر الكبيرة. يقوم مجرمو الإنترنت باستمرار بتصميم هجمات متطورة، تستهدف الثغرات في خوادم الويب والمضيفين للتداول لتعطيل العمليات، وسرقة البيانات، أو التلاعب بالنتائج المالية. إذن، كيف يمكن حماية خادم الويب من هذه المشاكل؟

تهدف هذه المقالة إلى شرح ما هو أمان خادم الويب وما هي خصائصه. ستتعلم أيضًا ما هي المخاوف الأمنية الشائعة التي تواجهها خدمات الويب في مجال التداول وكيفية تجنبها.

النقاط الأساسية

شركات التداول هي أهداف ذات قيمة عالية لـ الهجمات الإلكترونية بسبب إدارتها للبيانات المالية الحساسة واحتياطيات الأموال الكبيرة.

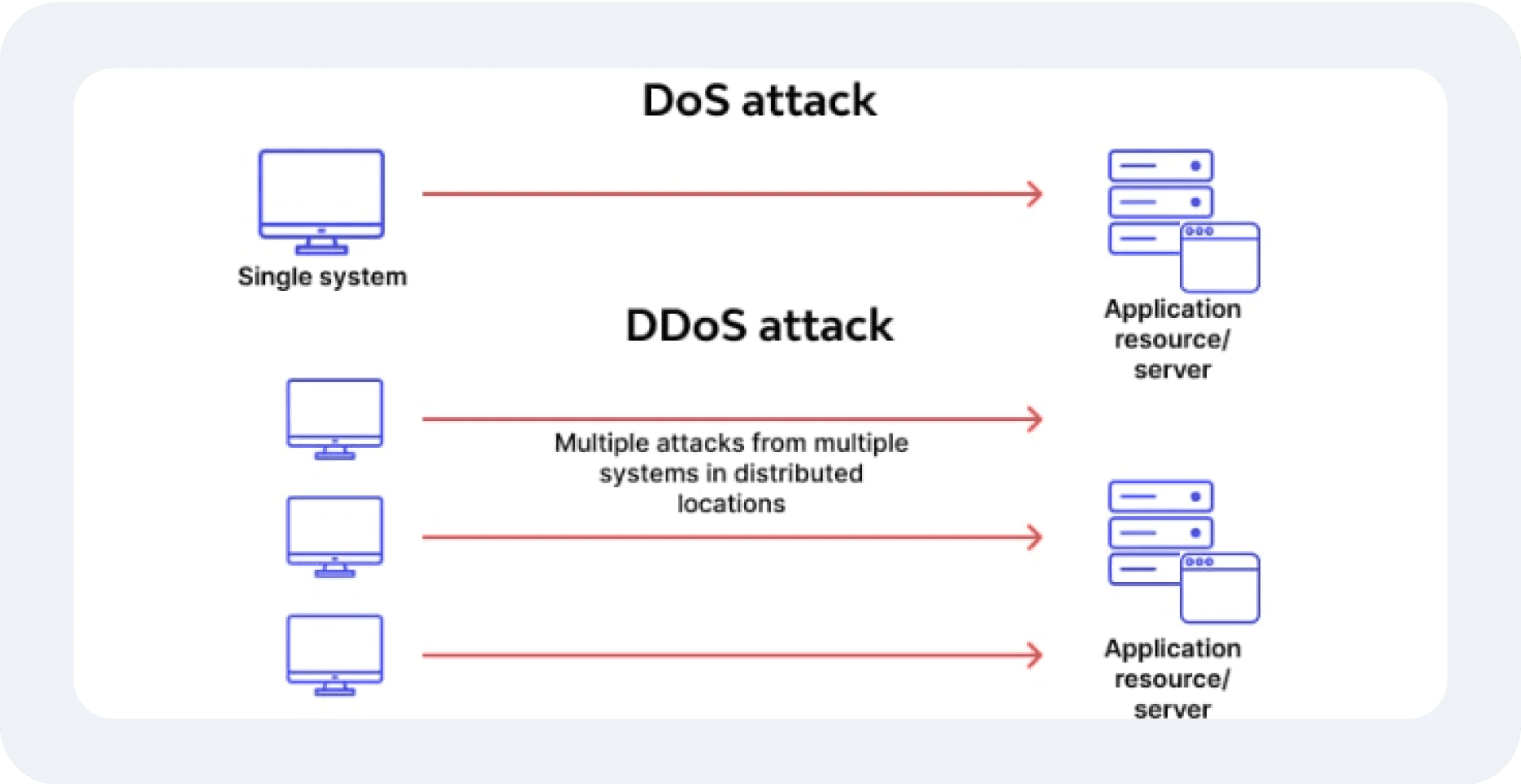

هجمات DDoS مصممة لإغراق موارد الخادم، مما يجعل الخادم غير وظيفي.

حقن SQL وهجمات DDoS هي من بين أكثر التحديات شيوعًا التي تواجهها خوادم الويب في صناعة التداول.

ماذا يعني خادم الويب الآمن؟

يشير الخادم الآمن إلى نظام حاسوبي أو بيئة استضافة مكونة لحماية بياناته وعملياته وعموم علاقاته من الوصول غير المصرح به، والانتهاكات، والنشاطات الخبيثة. يتم تصميمه مع تدابير أمنية لضمان سرية البيانات وسلامتها وتوافرها.

بالإضافة إلى الحماية التقنية، يتضمن خادم الويب الآمن ممارسات إدارية وتشغيلية فعالة لتعزيز حمايته. يتضمن ذلك تنفيذ سياسات وصول صارمة، وإجراء تدقيق أمني دوري، ومراقبة مستمرة للنشاطات غير العادية أو الثغرات.

غالبًا ما تحتوي الخوادم الآمنة على آليات تخفيض الفشل وخطط لاستعادة الكوارث لضمان استمرارية العمل، حتى خلال الهجمات أو أعطال النظام.

من خلال معالجة التهديدات الداخلية والخارجية بشكل استباقي، يوفر الخادم الآمن أساسًا موثوقًا للعمليات الحساسة مثل المعاملات المالية، إدارة البيانات الشخصية، والعمليات التجارية الحرجة.

[اقتباس-عالمي]

حقائق سريعة

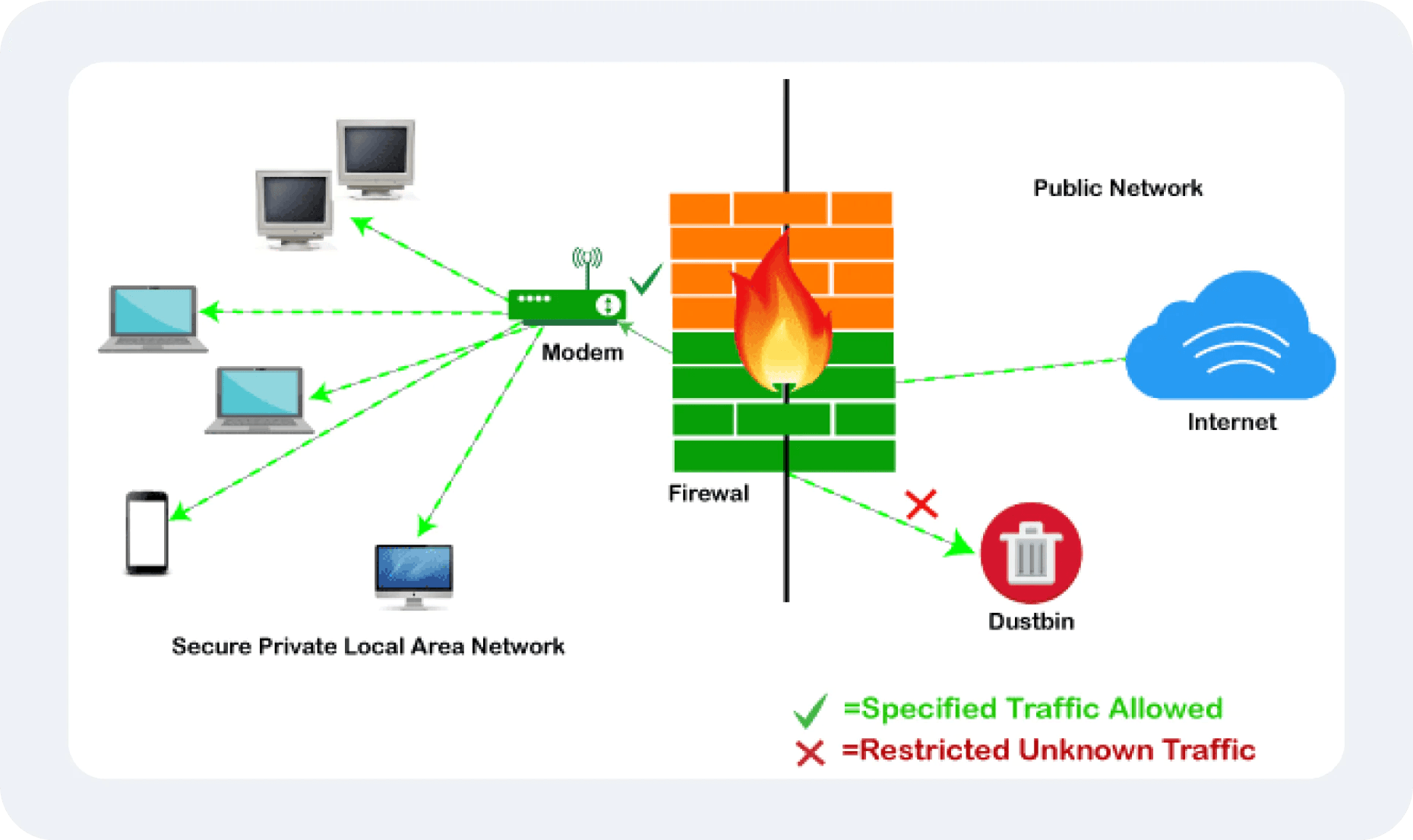

جدران الحماية ضرورية لأمان الخادم، حيث توفر طبقة حماية إضافية حتى عند وجود ميزات أمان داخلية.

[/اقتباس]

الخصائص الرئيسية للخادم الآمن

يحمي الخادم الآمن البيانات، والاتصالات، والخدمات من الوصول غير المصرح به، والانتهاكات، والانقطاعات. فيما يلي الخصائص الأساسية التي تضمن بقاء الخادم آمنًا:

تشفير البيانات

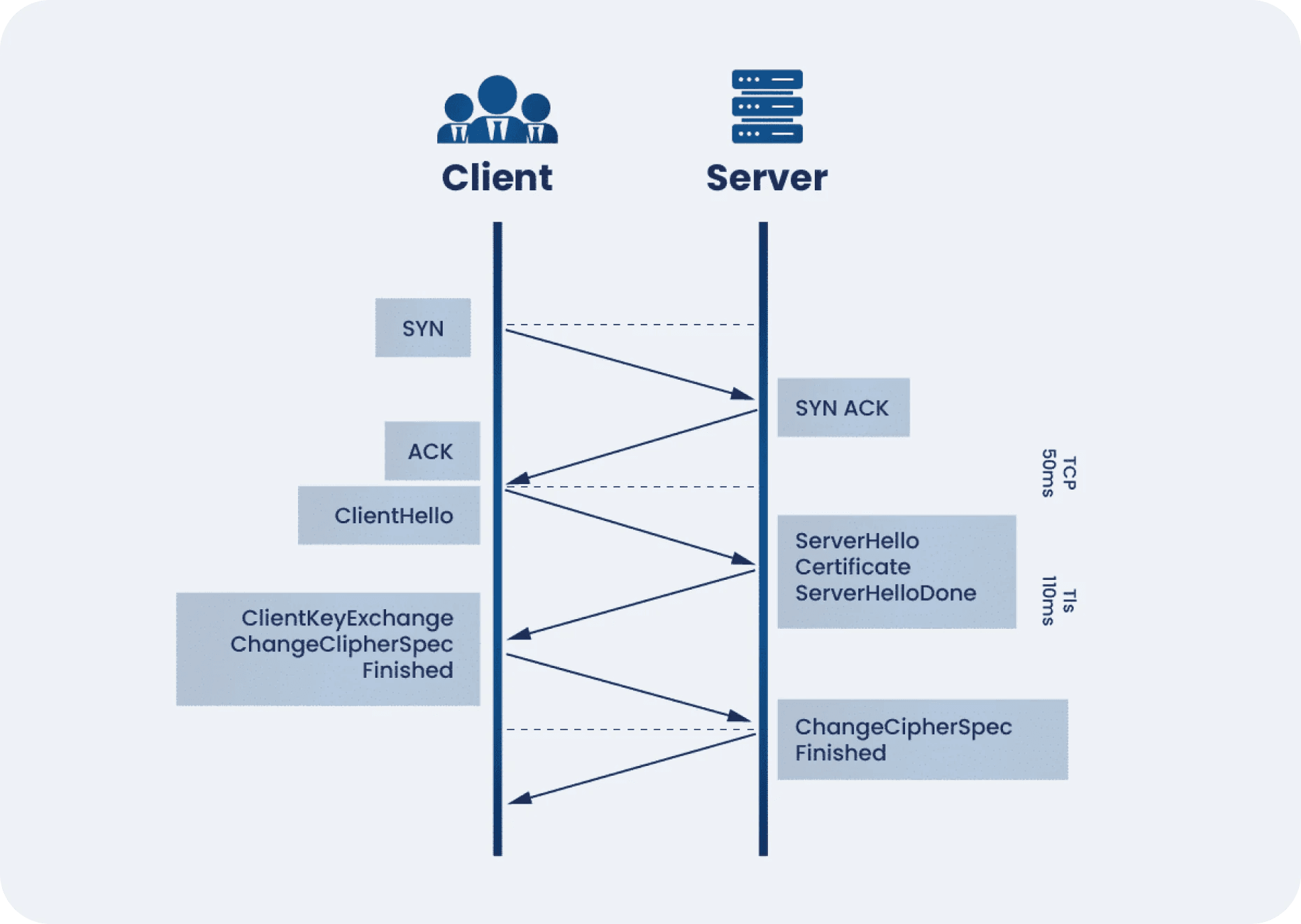

جميع الاتصالات بين خادم الويب والمستخدمين تُشفَّر باستخدام بروتوكولات SSL/TLS لحماية البيانات من الاعتراض والتلاعب أثناء النقل. يضمن ذلك جميع اتصالات HTTPS، مما يحمي من هجمات الرجل في المنتصف (MITM). يجب أن تدعم الخوادم الحديثة أحدث إصدارات TLS (مثل TLS 1.3) للحصول على تشفير أقوى وأداء أسرع.

البيانات الحساسة المخزنة على الخادم مشفرة باستخدام معايير تشفير متقدمة مثل AES-256. هذا يعني أنه حتى لو تم اختراق أجهزة التخزين الفيزيائية (مثل الأقراص الصلبة)، تظل البيانات غير قابلة للقراءة دون مفتاح التشفير. قد تستخدم الخوادم أيضًا تشفير القرص الكامل كحماية إضافية.

تحكم الوصول

يتم تعيين الأذونات بشكل صارم بناءً على وظائف العمل. على سبيل المثال، قد يتمكن مسؤولو قاعدة البيانات فقط من الوصول إلى خوادم قاعدة البيانات، بينما قد يحصل المطورون على الوصول إلى خوادم التطبيقات ولكن ليس إلى أنظمة الإنتاج. تقلل هذه التجزئة من خطر التهديدات الداخلية.

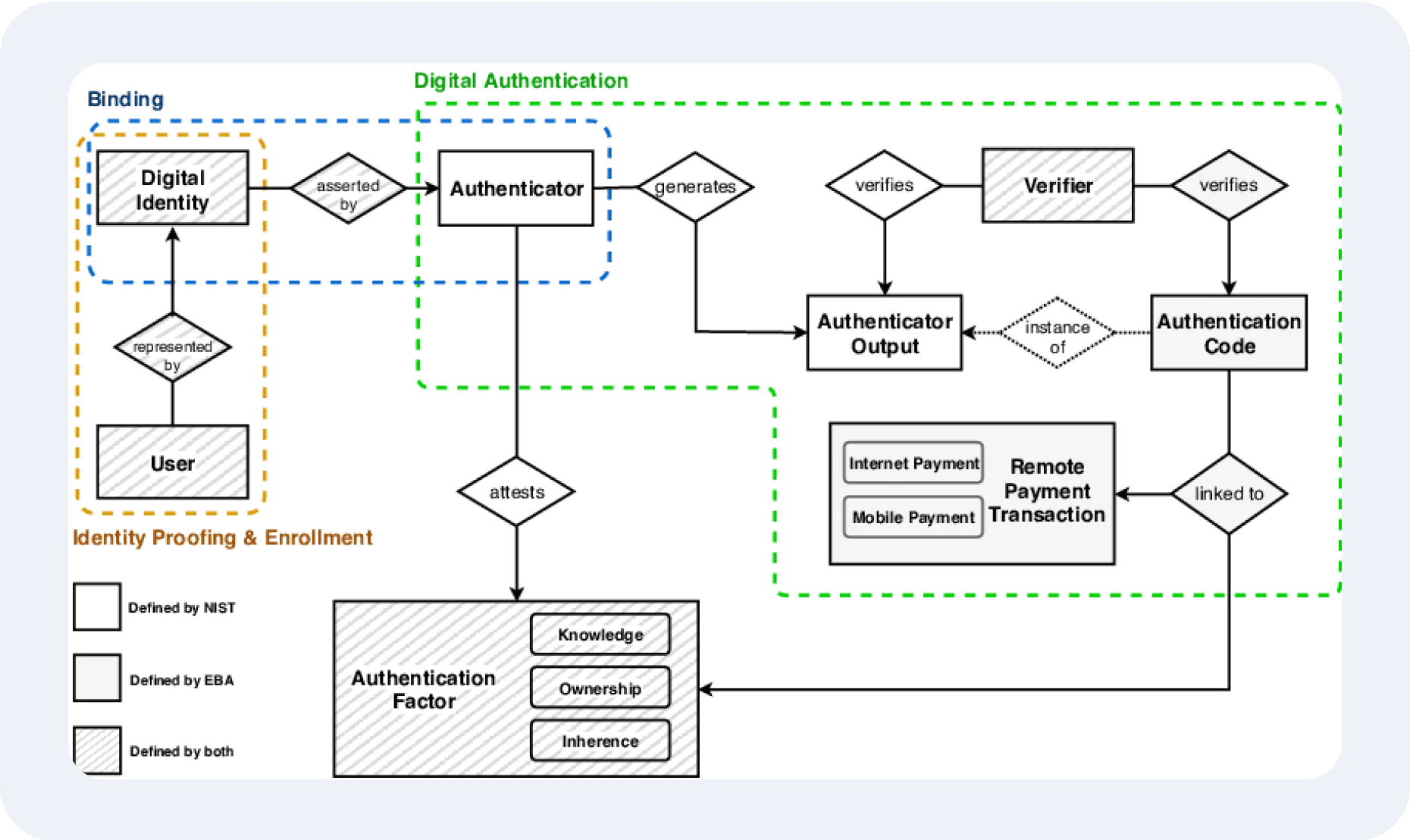

نظام MFA، من ناحية أخرى، يجمع بين شيء يعرفه المستخدم (مثل كلمة المرور)، وشيء يملكونه (مثل جهاز موبايل أو توكن أمان)، وأحيانًا شيء هم (مثل القياسات الحيوية). تقلل MFA بشكل كبير من معدل نجاح هجمات سرقة البيانات الحساسة مثل التصيد.

حماية جدار الحماية

تقوم جدران الحماية الشبكية بترشيح حركة المرور بناءً على قواعد أمان مسبقة التحديد، مثل القوائم البيضاء والعامة، وحجب الحركة من مناطق معينة معروفة بنشاطاتها الخبيثة. قد تدمج جدران الحماية المتقدمة أيضًا قدرات الكشف ومنع التسلل.

تخصص جدران الحماية لتطبيقات الويب في فحص طلبات HTTP/HTTPS لاكتشاف ومنع الهجمات التي تستهدف تطبيقات الويب، مثل الحقن، إساءة استخدام البرمجة عبر المواقع (XSS)، وسرقة الجلسات. كما تقيم البيانات الواردة والصادرة للكشف عن الشذوذ.

التحديثات المنتظمة وإدارة التصحيحات

ينشر المطورون تصحيحات بشكل متكرر لإصلاح الثغرات. الخوادم التي تعمل ببرامج قديمة عرضة جدًا للهجمات، مثل استغلال الثغرات الثانوية غير المصلّحة.

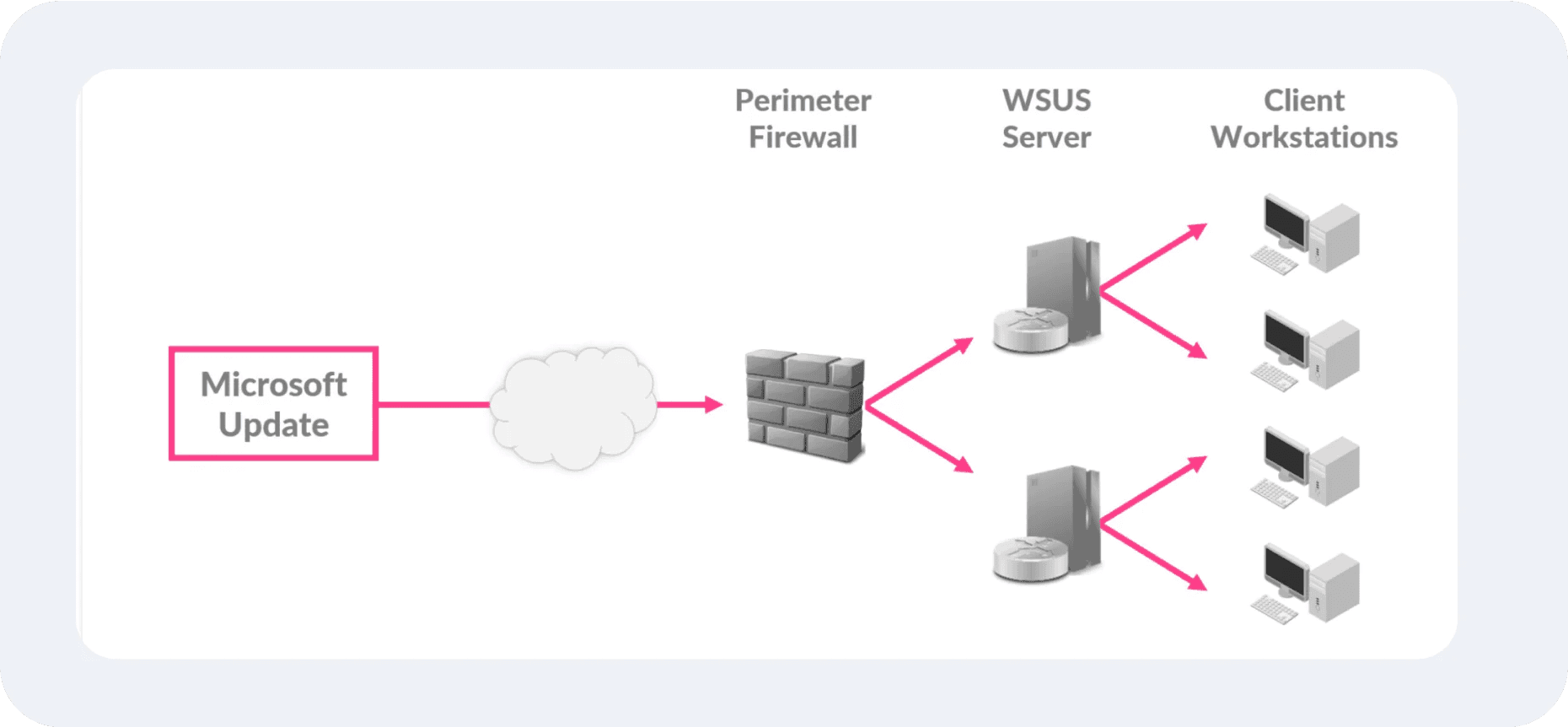

تعمل أدوات مثل WSUS (خدمات تحديث خوادم Windows) أو Ansible على أتمتة عملية التصحيح عبر عدة خوادم ويب، مما يقلل من الأعباء الإدارية ويطبق التحديثات بشكل متسق.

كشف ومنع التسلل

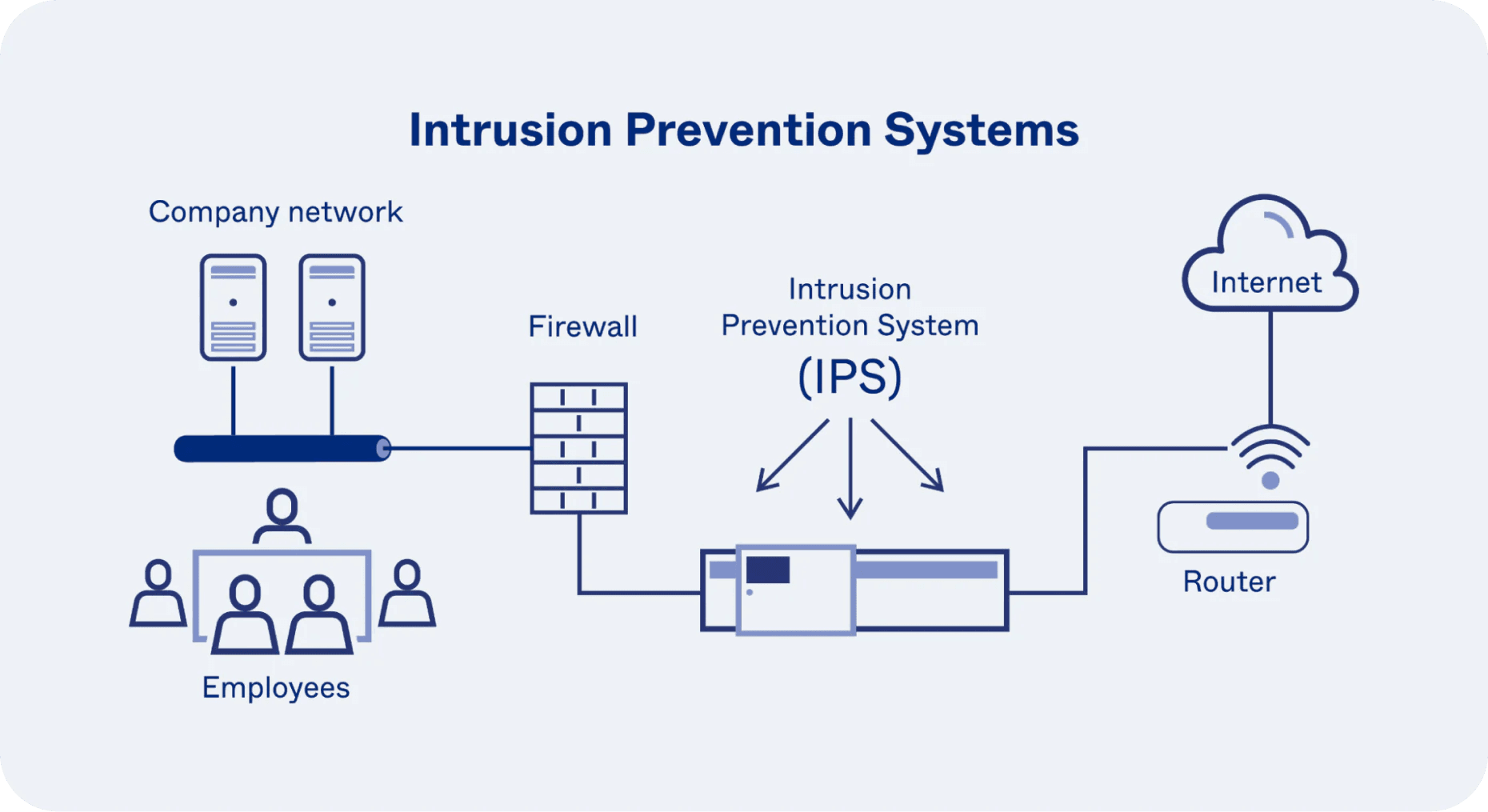

تقوم أنظمة كشف التسلل بمراقبة وتسجيل أنماط الحركة، مما يوفر للمسؤولين رؤى حول النشاطات المشبوهة مثل محاولات تسجيل دخول غير عادية أو زيادة غير معتادة في استخدام النطاق الترددي.

تقوم أنظمة منع التسلل بشكل فعال بحظر الأفعال الخبيثة من خلال التعرف على التهديدات والاستجابة لها في الوقت الفعلي. على سبيل المثال، قد تمنع تلقائيًا عناوين IP المرتبطة بمحاولات تسجيل الدخول القسري أو توزيع البرمجيات الخبيثة.

التكوين الآمن

تشكل الإعدادات الافتراضية غير الآمنة، مثل بيانات اعتماد تسجيل الدخول "admin/admin" أو المنافذ الإدارية المفتوحة، نقاط دخول شائعة للمهاجمين. تقوم الخوادم الآمنة بإزالة هذه الثغرات من خلال مطالبة بالإعدادات المخصصة أثناء النشر.

فقط البرامج والخدمات والمنافذ الضرورية مفعلّة. على سبيل المثال، إذا كانت الخادم لا تحتاج إلى FTP، يتم تعطيلها لتقليل الأسطح المستهدفة. يمكن استخدام أدوات مثل Nmap للفحص بحثًا عن المنافذ المفتوحة غير المتوقعة بشكل دوري.

النسخ الاحتياطي واستعادة الكوارث

تتم عملية النسخ الاحتياطي للبيانات في فترات زمنية مختلفة (مثل يوميًا، أسبوعيًا) بناءً على أهمية البيانات. على سبيل المثال، قد تتطلب البيانات المعاملات لشركة تداول نسخ احتياطي كل ساعة.

تضمن استعادة الكوارث أن يتم تخزين النسخ الاحتياطية بشكل منفصل عن الخادم الأساسي للويب. يحمي هذا ضد الأحداث المحلية، مثل فشل الأجهزة أو الكوارث الطبيعية. يتم تشفير النسخ الاحتياطية للحفاظ على أمان البيانات.

المراقبة العامة والتسجيل

تلتقط السجلات أنشطة المستخدمين، وتغييرات إعدادات الخادم، ومحاولات الوصول، وتقارير الأخطاء. هذه السجلات لا تقدر بثمن لتحقيقات الطب الشرعي بعد حدوث خرق.

تستخدم أدوات المراقبة في الوقت الفعلي التعلم الآلي لاكتشاف الشذوذ، مثل حجم الحركة غير العادية من IP واحد أو محاولات الوصول إلى ملفات مقيدة. يتم إرسال تنبيهات للمسؤولين لاتخاذ إجراءات فورية.

الأمان الفيزيائي

يتم تقييد الوصول الفيزيائي إلى غرف الخوادم للأشخاص المصرح لهم باستخدام آليات مثل الماسحات الحيوية (بصمة الإصبع أو شبكية العين) أو بطاقات الوصول الآمنة. تضمن المراجعات المنتظمة للوصول أن الأفراد النشطين فقط لديهم صلاحيات.

تمتلك غرف الخوادم CCTV، وأجهزة استشعار الحركة، وإنذارات لمنع الدخول غير المصرح به. تحمي ضوابط البيئة، مثل أنظمة إخماد الحرائق وتنظيم درجة الحرارة، من الأضرار الفيزيائية.

التوافق مع معايير الأمان

تتوافق الخوادم الآمنة مع الأطر مثل GDPR (حماية البيانات لسكان الاتحاد الأوروبي)، HIPAA (أمان بيانات الرعاية الصحية)، PCI DSS (للتعامل مع بيانات بطاقة الائتمان)، أو SOX (أمان التقارير المالية في الولايات المتحدة).

تخضع الخوادم لتدقيقات طرف ثالث منتظمة لضمان الامتثال. تشير الشهادات مثل ISO 27001 إلى الالتزام بأفضل ممارسات أمان المعلومات العالمية.

حماية من هجمات DDoS

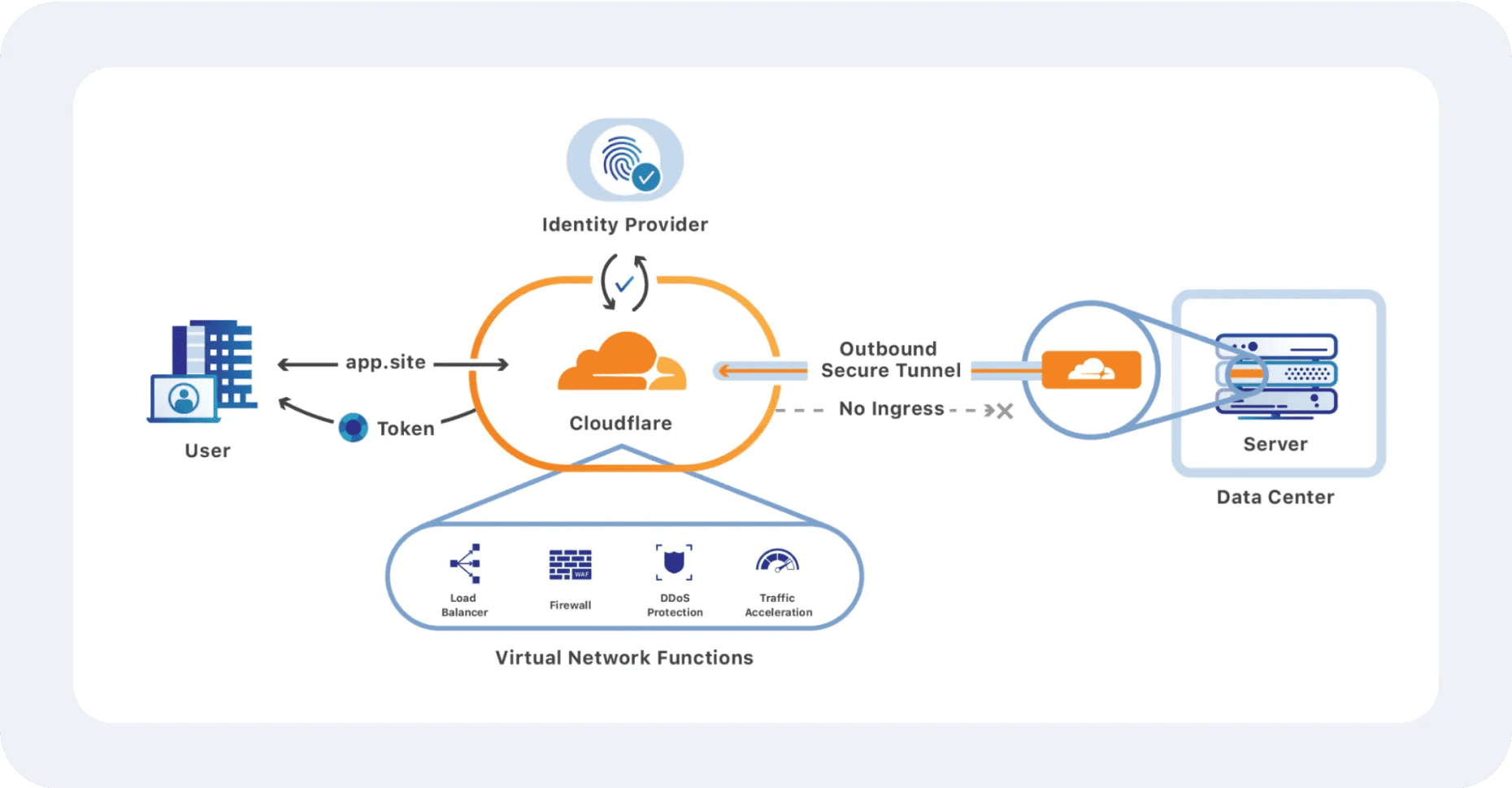

تقوم أدوات مثل Cloudflare أو Akamai بترشيح وتوزيع حركة المرور الواردة عبر شبكة من الخوادم، مما يقلل من هجمات DDoS عن طريق توزيع الحمل.

أيضًا، تقوم أجهزة توزيع الحمل بتوزيع الطلبات الواردة عبر عدة خوادم، مما يمنع أي خادم من أن يصبح محملاً بشكل زائد. كما أنها توفر تكرارًا، مما يضمن استمرارية العمل خلال أحجام الحركة الكبيرة أو الهجمات.

التوافر العالي والوفرة

لتنفيذ التكرار، تقوم أنظمة التحويل بالكشف عن الأعطال في الأجهزة أو البرامج والتحويل تلقائيًا إلى خوادم ويب احتياطية أو بنية تحتية، مما يضمن الحد الأدنى من التوقف.

علاوة على ذلك، يتم تكرار الأنظمة والبيانات الحرجة عبر عدة مراكز بيانات في مواقع مختلفة، مما يضمن الاستمرارية حتى في حالات الكوارث الإقليمية مثل الزلازل أو انقطاع التيار الكهربائي.

المخاطر الأمنية الشائعة التي تواجهها خوادم الويب

تلعب خوادم الويب دورًا حيويًا في استضافة المواقع والخدمات عبر الإنترنت ولكنها أيضًا أهداف رئيسية لهجمات الإنترنت. يمكن أن تتسبب هذه الهجمات في المساس بسرية البيانات وسلامتها وتوافرها، مما يؤدي إلى عواقب وخيمة.

فيما يلي المخاطر الأمنية الرئيسية وآثارها:

البرمجيات الضارة وفدية البرمجيات

يمكن أن تتسلل البرامج الضارة إلى الخادم، غالبًا من خلال مرفقات البريد الإلكتروني، المواقع المخترقة، أو الثغرات في البرمجيات. بمجرد التثبيت، يمكن أن تسرق البرامج الضارة البيانات، تعطل العمليات، أو تشفر الملفات خلال هجوم الفدية.

قد تتسرب البيانات الحساسة، قد تواجه الخدمات تعطلًا، وقد تواجه المنظمات خسائر مالية كبيرة نتيجة دفع الفدية أو تعطل العمليات. يمكن أن تؤدي الأضرار السمعية أيضًا إلى نفور العملاء عن الخدمة.

هجمات حرمان الخدمة (DoS) وهجمات حرمان الخدمة الموزعة (DDoS)

يستخدم المهاجمون حركة المرور الهائلة لتعطيل أو إبطاء خادم الويب، مما يجعله غير صالح للاستخدام للمستخدمين الشرعيين. تُوزع هجمات DDoS عبر مصادر متعددة، مما يجعلها أصعب في التخفيف.

يتسبب الانقطاع المطول في تعطيل العمليات التجارية، مما يؤدي إلى فقدان العائدات، وإلحاق الضرر بثقة العملاء. يمكن أيضًا أن يتطلب التعافي من هجوم DDoS واسع النطاق تكاليف كبيرة.

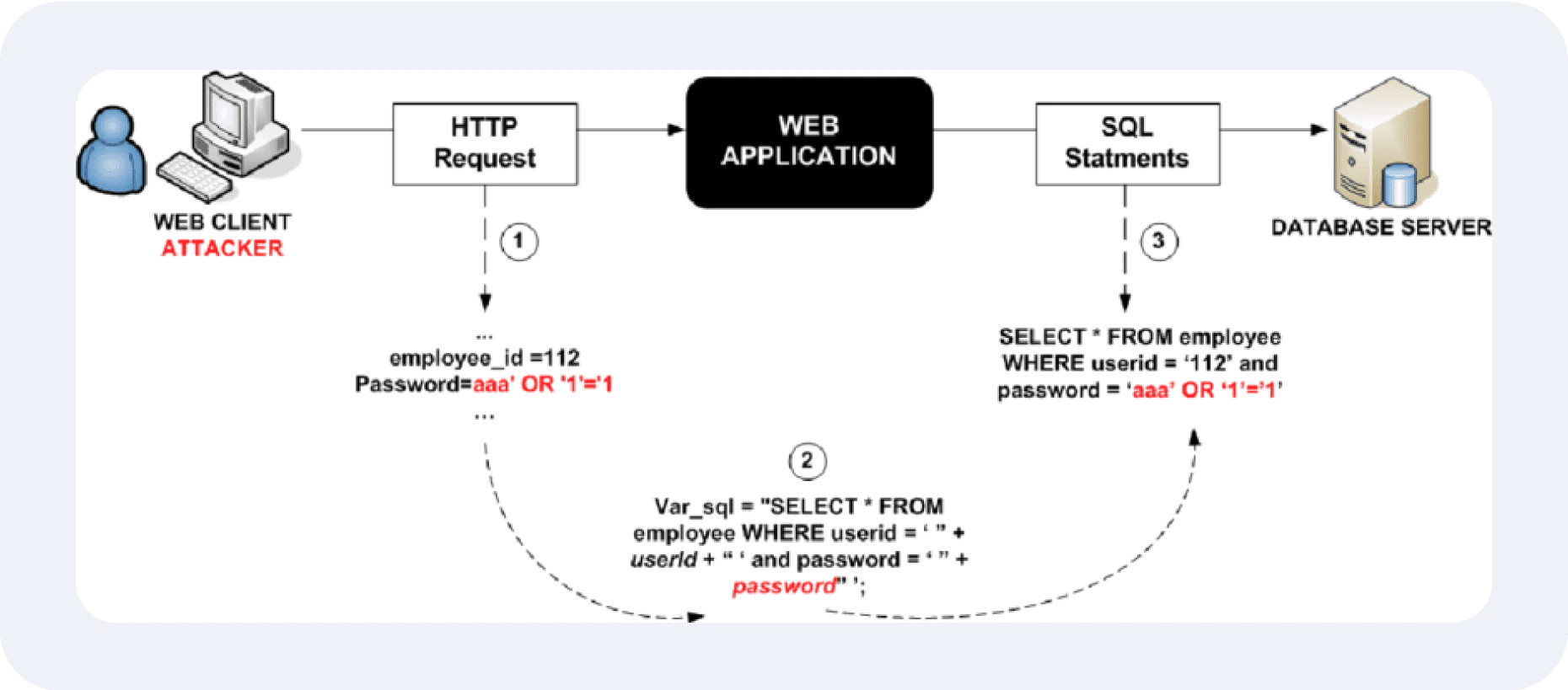

حقن SQL

يستغل المهاجمون حقول الإدخال الضعيفة (مثل نماذج تسجيل الدخول) لإدخال أوامر SQL خبيثة، مما قد يمنح وصولًا غير مصرح به للمعلومات الحساسة من قاعدة البيانات.

يمكن أن يسرق المهاجمون، يحذفون، أو يتلاعبون بالبيانات الهامة، مثل معلومات العملاء أو السجلات المالية. غالبًا ما يؤدي هذا النوع من الانتهاكات إلى عقوبات تنظيمية وفقدان للدعامة.

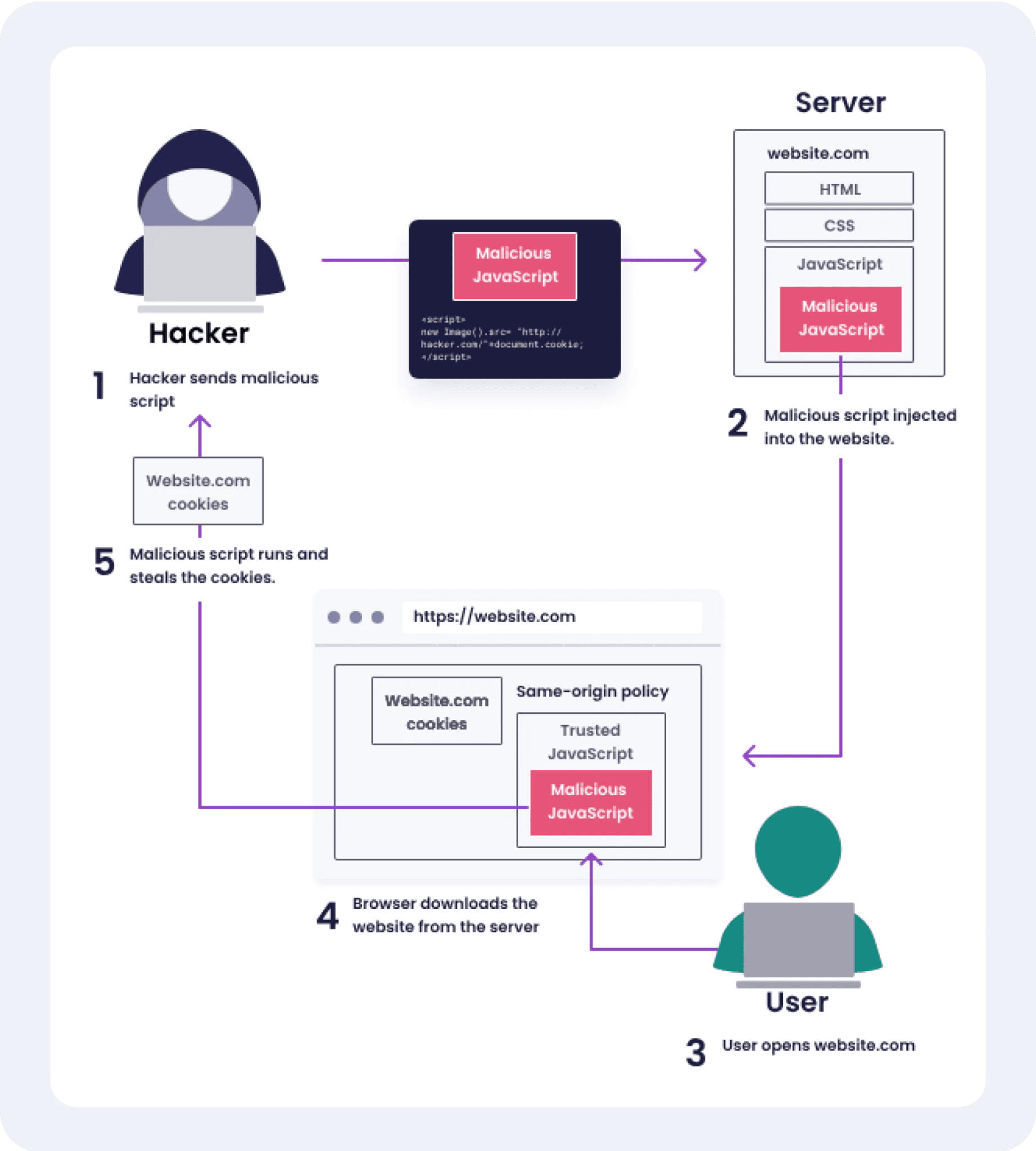

إساءة استخدام البرمجة عبر المواقع (XSS)

تُحقن البرامج النصية الضارة في محتوى موقع ويب، مما يتسبب في تشغيل متصفح أي شخص يزور الموقع كود المهاجم. تشمل الأهداف الشائعة صفحات تسجيل الدخول والنماذج.

يمكن أن يسرق المهاجمون ملفات الجلسة، ويختطفوا حسابات المستخدمين، أو يعيدوا توجيه المستخدمين إلى مواقع ضارة. تتضرر سمعة الخادم إذا واجه المستخدمون أمانًا مخترقاً أثناء تفاعلهم مع خدماته.

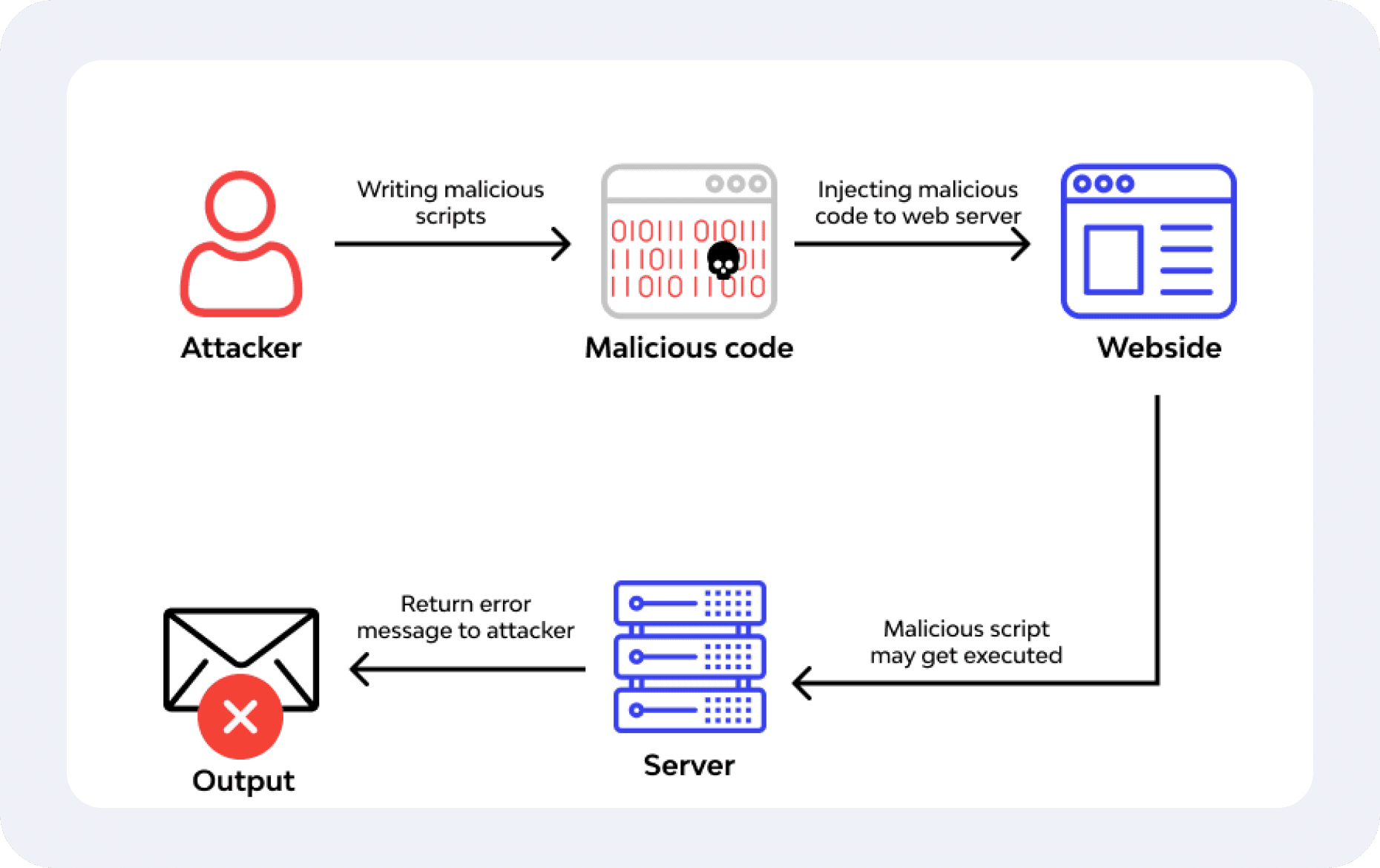

تنفيذ التعليمات البرمجية عن بُعد (RCE)

تتيح ثغرات RCE للمهاجمين تشغيل تعليمات برمجية تعسفية على الخادم من خلال استغلال البرمجيات الضعيفة الأمان. غالبًا ما يتحقق ذلك من خلال رفع ملفات ضارة أو طلبات مصممة خصيصًا.

يمكن أن يستولي المهاجم على خادم الويب بالكامل، وينصّب البرامج الضارة، أو يستخرج البيانات الحساسة. يمكن أن يؤدي ذلك إلى تعطيل النظام بشكل واسع النطاق وخروقات للبيانات.

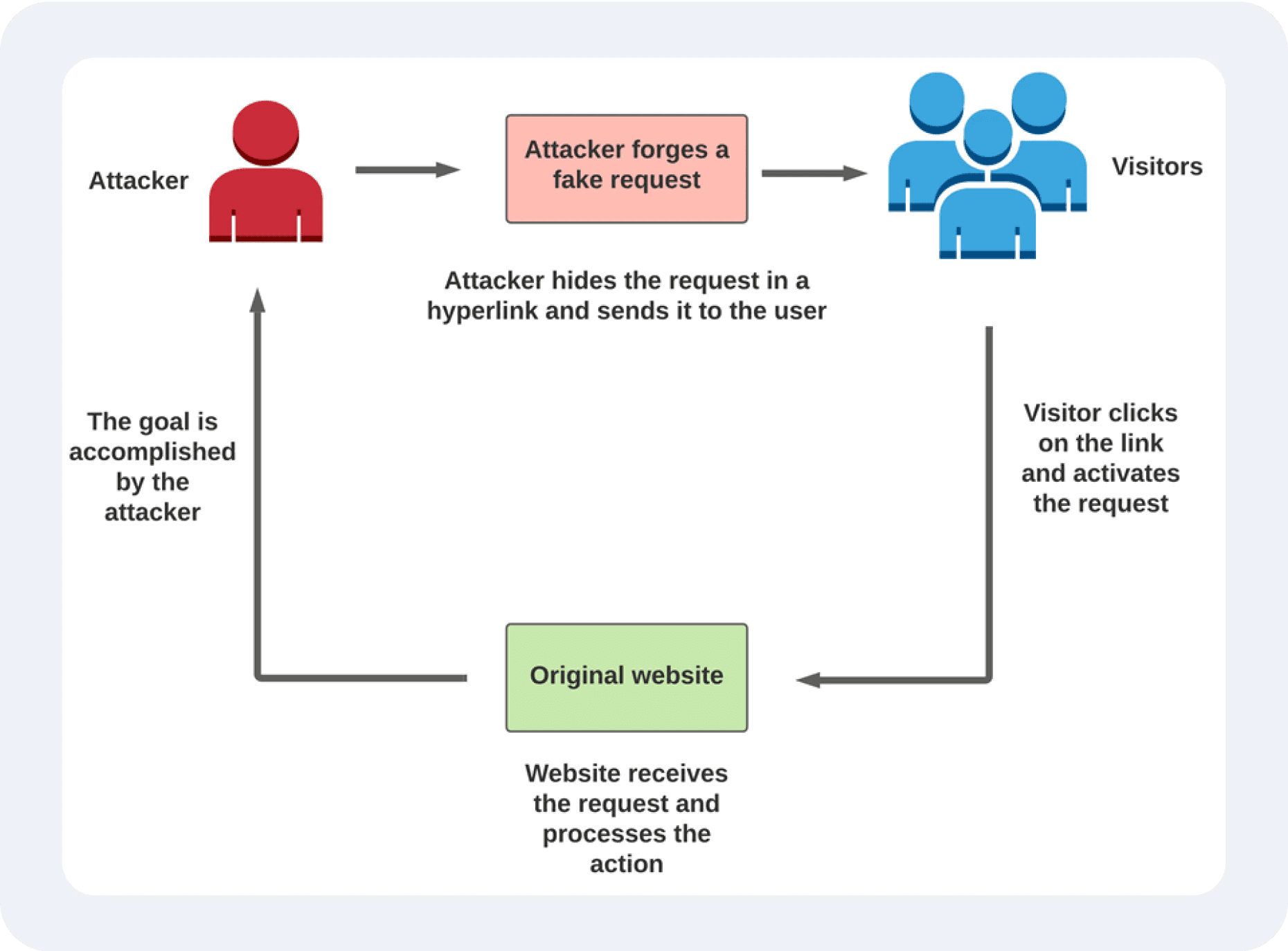

تزوير طلبات عبر المواقع (CSRF)

يخدع هجوم CSRF مستخدمًا مصادقًا لتنفيذ أفعال غير مرغوب فيها على تطبيق ويب دون إذنهم، مثل تحويل الأموال أو تغيير إعدادات الحساب.

يمكن أن تؤدي هذه الهجمات إلى معاملات غير مصرح بها، وسرقة الأموال، أو تغييرات غير مصرح بها على حسابات المستخدمين، مما erodes الثقة في التطبيق.

هجمات القوة الغاشمة وملء بيانات الاعتماد

يحاول المهاجمون بشكل متكرر استخدام تركيبات اسم المستخدم وكلمة المرور المختلفة للوصول أو استخدام بيانات اعتمادات مسربة من خروقات أخرى لاستغلال كلمات المرور الضعيفة.

يمكن أن يؤدي الوصول غير المصرح به إلى سرقة البيانات، وإساءة استخدام موارد خادم الويب، أو مزيد من استغلال الحساب المخترق لأغراض التصيد أو هجمات أخرى.

ثغرات غير مصححة

غالبًا ما تحتوي برامج خادم الويب أو المكونات الإضافية القديمة على ثغرات معروفة يمكن أن يستغلها المهاجمون إذا لم يتم تطبيق التصحيحات بشكل سريع.

يمكن أن يستغل المهاجمون هذه الثغرات للوصول غير المصرح به، أو حقن برامج ضارة، أو تعطيل الخدمات. كلما طالت مدة بقاء الثغرات غير المصححة، زادت المخاطر من الاستغلال.

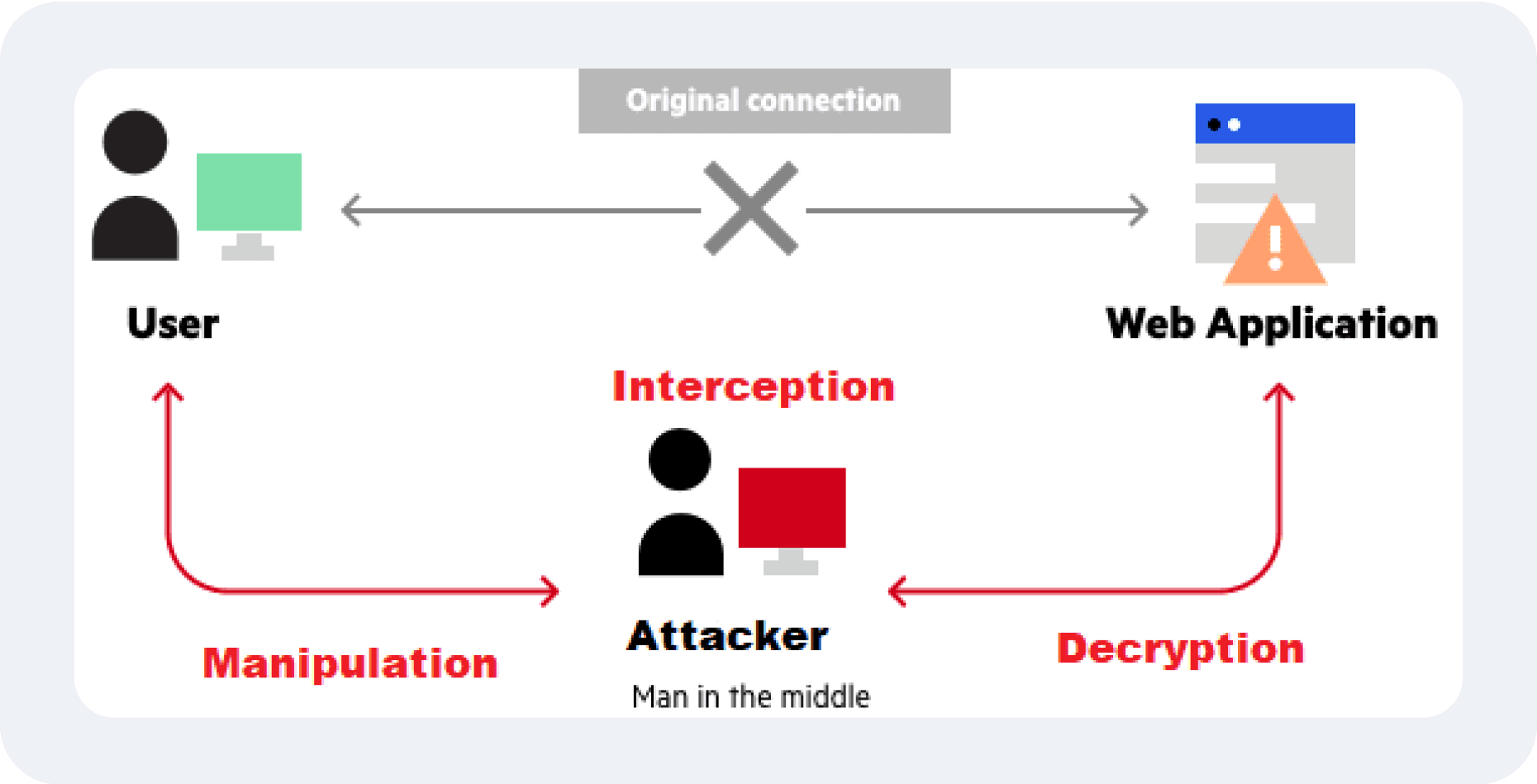

هجمات الرجل في المنتصف (MITM)

يقوم المهاجمون باعتراض وتعديل الاتصالات بين المستخدم والخادم، غالبًا بسبب نقص التشفير أو عدم تكوين إعدادات SSL/TLS بشكل صحيح.

يمكن أن تُسرق معلومات حساسة، مثل بيانات الاعتماد أو تفاصيل الدفع، مما يؤدي إلى سرقة الهوية والاحتيال.

التهديدات الداخلية

يمكن للموظفين أو المتعاقدين أو الشركاء الذين لديهم وصول شرعي إساءة استخدام صلاحياتهم عن عمد أو عن غير قصد، مما يعرض أمان الخادم للخطر.

يمكن أن تؤدي الأفعال الداخلية إلى سرقة البيانات، والتخريب، أو انتهاكات الامتثال، مما يجعل من الصعب تحديد مصدر التهديد ومعالجته.

ثغرات تضمين الملفات

يستغل المهاجمون نقاط الضعف في آليات تضمين الملفات (مثل سكريبتات PHP) لتضمين ملفات غير مصرح بها أو ضارة ضمن عمليات الخادم.

يمكن أن يؤدي ذلك إلى تنفيذ كود غير مصرح به، وتوزيع برامج ضارة، أو اختراق كامل لخادم الويب.

إعدادات الخادم غير المهيأة

تشمل المشكلات الشائعة المنافذ المفتوحة، وبيانات الاعتماد الافتراضية، والأذونات الضعيفة، وملفات التكوين المكشوفة. توفر هذه نقاط دخول سهلة للمهاجمين.

غالبًا ما تؤدي التكوينات غير الصحيحة إلى الوصول غير المصرح به، وانتهاكات البيانات، واستغلال موارد الخادم لأغراض خبيثة.

واجهات برمجة التطبيقات غير الآمنة

يمكن أن expose APIs غير مؤمنة المستخدمة للتواصل بين الخادم والأنظمة الخارجية البيانات الحساسة أو تسمح بإجراءات غير مصرح بها.

يمكن أن يستغل المهاجمون واجهات برمجة التطبيقات لتسريب بيانات حساسة، أو التلاعب بالمعاملات، أو الوصول إلى موارد الخادم.

ثغرات يوم الصفر

هذه هي الثغرات المكتشفة حديثًا التي لا يوجد لها تصحيح بعد. يستغلها المهاجمون قبل أن يتمكن المطورون من إصدار إصلاح.

استغلال يوم الصفر يمكن أن تؤدي إلى اختراق النظام بالكامل، خروقات البيانات، أو هجمات واسعة النطاق التي يصعب الدفاع عنها في البداية.

مخاطر الأمان الفيزيائي

يمكن أن يصل الأفراد غير المصرح لهم إلى الخوادم الموجودة في الموقع، مما يتسبب في السرقة أو العبث أو تلف الأجهزة.

يمكن أن تؤدي الخروقات الفيزيائية إلى فقدان البيانات الحساسة أو الأجهزة الحرجة، مما يعطل العمليات ويسبب خسائر مالية.

الهندسة الاجتماعية والتصيد

يقوم المهاجمون بتManipulate المستخدمين أو المسؤولين للكشف عن معلومات حساسة، مثل كلمات المرور أو تفاصيل الوصول إلى خادم الويب.

يمكن أن يؤدي ذلك إلى الوصول غير المصرح به، أو التلاعب بالخادم، أو مزيد من الهجمات التي تستهدف المنظمة أو عملائها.

تسجيل ومراقبة سيئة

بدون سجلات مناسبة أو مراقبة في الوقت الفعلي، يصبح من الصعب اكتشاف الأنشطة المشبوهة أو فهم نطاق حادث أمني.

يمكن أن يسمح الاكتشاف المتأخر للمهاجمين بالبقاء في النظام لفترة أطول، مما يتسبب في أضرار أكثر شدة.

تعرض البيانات عبر تخزين غير مهيأ

دلو التخزين السحابي المفتوح أو قواعد البيانات غير المشفرة يمكن أن expose البيانات الحساسة لمستخدمين غير مصرح لهم.

يمكن أن تؤدي خروقات البيانات إلى انتهاكات الالتزام، وإلحاق الأذى بالسمعة، وفقدان ثقة العملاء.

ثغرات SSL/TLS

يمكن أن تترك بروتوكولات التشفير القديمة (مثل SSL أو إصدارات أقدم من TLS) أو تكوينات الشهادات غير الصحيحة الاتصالات عرضة فك التشفير.

يمكن أن يحدث اعتراض البيانات وسرقة الهوية، مما يؤدي إلى تقويض ثقة المستخدم وخصوصيته.

هجمات سلسلة التوريد

يقوم المهاجمون باختراق مكونات برمجية، ومكتبات، أو ملحقات طرف ثالث يستخدمها الخادم لحقن شيفرة خبيثة أو إنشاء بوابات خلفية.

يمكن أن تؤدي هذه الهجمات إلى انتشار البرمجيات الضارة، والسماح بالوصول غير المصرح به، وتدمير سلامة الخادم على نطاق واسع.

أفضل الممارسات لتأمين خوادم الويب

يعد تأمين خوادم الويب أمرًا حيويًا للحفاظ على سرية البيانات وسلامتها وتوافر خدمات الويب الخاصة بك. فيما يلي أفضل الممارسات لتأمين خوادم الويب:

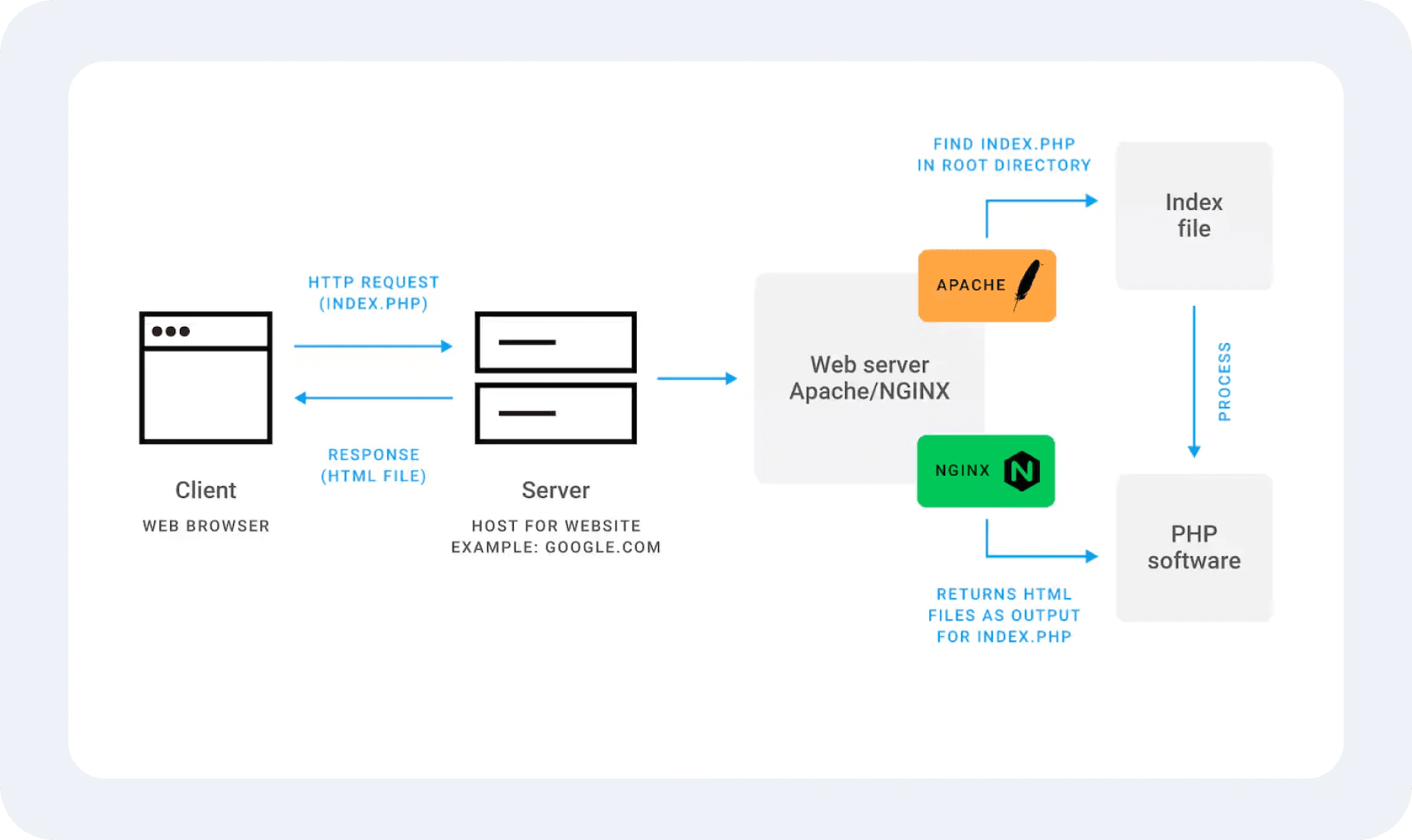

تحديث برنامج الخادم

تحقق بانتظام من التحديثات وتصحيحات الأمان لنظام التشغيل وبرنامج خادم الويب (مثل Apache، NGINX، أو IIS)، وأي تطبيقات تعمل على الخادم. غالبًا ما تحتوي البرمجيات القديمة على ثغرات يمكن أن يستغلها المخترقون.

اشترك في قوائم البريد الخاصة بالمورد أو النشرات الأمنية للحصول على تنبيهات في الوقت المناسب حول الثغرات الجديدة أو التصحيحات. قم بأتمتة التحديثات عندما يكون ذلك ممكنًا، لكن اختبرها دائمًا في بيئة اختبار قبل تطبيقها على خوادم الويب الإنتاجية.

هيكلة التحكم في الوصول الآمن

قم بتعيين كلمات مرور قوية وفريدة لجميع الحسابات الإدارية لمنع الوصول غير المصرح به. نفذ مبدأ أقل امتياز عن طريق التأكد من أن المستخدمين والتطبيقات لديهم فقط الأذونات اللازمة لأداء مهامهم. تجنب استخدام حسابات ذات امتياز عالٍ (مثل الجذر أو المسؤول) للعمليات اليومية. تمكين المصادقة متعددة العوامل (MFA) لإضافة طبقة أمان إضافية. قيد محاولات تسجيل الدخول لحماية ضد هجمات القوة الغاشمة وراقب محاولات تسجيل الدخول للنشاط المشبوه.

تأمين الاتصالات

يجب أن تكون جميع الاتصالات بين العملاء وخادم الويب مشفرة باستخدام HTTPS. احصل على شهادة TLS/SSL من جهة شهادة موثوقة (CA) وقم بتثبيتها.

قم بتجديد الشهادة بشكل دوري للحفاظ على صلاحيتها. قم بتعطيل البروتوكولات القديمة وغير الآمنة مثل SSL 2.0/3.0 وTLS 1.0/1.1، وفرض استخدام خوارزميات تشفير قوية. قم بتشفير جميع البيانات الحساسة أثناء الانتقال لحمايتها من الاعتراض.

تقوية تكوين خادم الويب

قم بتقليل سطح هجوم الخادم الخاص بك عن طريق تعطيل الميزات والوحدات أو الخدمات غير المطلوبة. على سبيل المثال، إذا لم يكن تطبيقك يستخدم WebDAV أوسكريبتات CGI، فقم بتعطيلها. اخفِ تفاصيل الخادم، مثل إصدارات البرمجيات، في رؤوس HTTP لمنع المهاجمين من جمع المعلومات عن نظامك.

قم بتكوين الأذونات الخاصة بالملفات والدلائل بشكل صحيح لمنع المستخدمين غير المصرح بهم من تعديل أو الوصول إلى الملفات الحساسة. نفذ سياسات أمان المحتوى (CSP) ورؤوس HTTP الآمنة مثل Strict-Transport-Security، وX-Content-Type-Options، وX-Frame-Options للحماية ضد الهجمات الشائعة مثل إساءة استخدام البرمجة عبر المواقع (XSS) وclickjacking.

استخدام جدار حماية تطبيق الويب (WAF)

يعمل جدار الحماية لتطبيق الويب (WAF) كدرع بين خادمك وحركة المرور الواردة. يفحص ويقوم بتصفية طلبات HTTP، مانعًا الطلبات الضارة مثل حقن SQL، وإساءة استخدام البرمجة عبر المواقع، وهجمات الحرمان من الخدمة الموزعة (DDoS).

استخدم خدمة WAF المدارة، والتي تحصل على تحديثات متكررة لمواجهة التهديدات الأخيرة. نشر WAF لحماية تطبيقات الويب الخاصة بك، حتى ولو كان كود تطبيقك آمنًا.

مراقبة وتسجيل النشاط

قم بتمكين تسجيل جميع الأنشطة في الخادم، بما في ذلك سجلات الوصول، سجلات الأخطاء، والأحداث النظامية. استخدم أدوات تسجيل مركزية مثل ELK Stack (Elasticsearch وLogstash وKibana) أو Splunk لسهولة إدارة وتحليل السجلات.

راجع السجلات بانتظام بحثًا عن أنماط غير عادية، مثل محاولات تسجيل دخول فاشلة متكررة أو زيادات في الحركة، والتي قد تشير إلى هجوم. نفذ تنبيهات لإشعار المسؤولين بالنشاط المشبوه.

تنفيذ تدابير الأمن الشبكي

نشر جدار حماية لتصفية حركة المرور الواردة والصادرة بناءً على مجموعة من قواعد الأمان. اسمح فقط بالوصول إلى المنافذ والخدمات الضرورية لعمل تطبيق الويب الخاص بك. استخدم قائمة بيضاء لعناوين IP لتقييد الوصول إلى المستخدمين الموثوق بهم وحجب عناوين IP المعروفة التي لها سلوكيات خبيثة.

فكر في إعداد نظام كشف ومنع التسلل (IDPS) لمراقبة والرد على التهديدات الشبكية. ضع خوادمك العامة في منطقة منزوعة السلاح (DMZ) لعزلها عن شبكتك الداخلية.

نسخ احتياطي منتظم

أجرِ نسخ احتياطي منتظم لخادم الويب، بما في ذلك ملفات التطبيق على الويب وقواعد البيانات وملفات الإعداد. قم بتخزين النسخ الاحتياطية في موقع آمن، مثل خادم خارجي أو تخزين مشفر. اختبر عملية النسخ الاحتياطي والاستعادة بانتظام للتأكد من قدرتك على استعادة البيانات بسرعة في حال فقدان البيانات أو تعرضها للاختراق.

فحص الثغرات

قم بفحص خادم الويب الخاص بك بانتظام بحثًا عن الثغرات باستخدام أداوات مثل OpenVAS وNessus أو Qualys. يمكن أن تحدد هذه الأدوات البرمجيات القديمة، والإعدادات الخاطئة، والقضايا الأمنية المحتملة. تابع بمعالجة المشاكل بسرعة، بدءًا من الثغرات الأكثر حرجة. قم بإجراء اختبارات اختراق دورية على أمان خادم الويب لمحاكاة الهجمات الحقيقية والتحقق من أمان نظامك.

الحماية من البرمجيات الضارة

قم بتثبيت برامج مكافحة الفيروسات والبرمجيات الضارة على مستوى الخادم للكشف عن وإزالة الملفات أو البرامج الضارة. جدول الفحص المنتظم وقم بتحديث البرنامج بأحدث تعريفات الفيروسات. إذا تم الكشف عن برامج ضارة، عزل النظام المتضرر لمنع المزيد من العدوى والتحقيق بدقة في المصدر.

تعطيل الخدمات غير الضرورية

راجع الخدمات والمنافذ التي تعمل على خادمك وقم بتعطيل أي منها لا يتم استخدامه بنشاط. يمكن أن تصبح الخدمات غير الضرورية نقاط دخول محتملة للمهاجمين.

على سبيل المثال، إذا كنت لا تحتاج إلى FTP أو Telnet، فقم بإيقاف تشغيلها. قم بتشغيل فقط التطبيقات والعمليات الضرورية لخدمة الويب الخاصة بك لتقليل سطح هجوم الخادم.

الحماية من هجمات DDoS

تجعل هجمات DDoS خادم الويب الخاص بك غير متاح لمستخدميها الشرعيين. استخدم خدمات التخفيف من DDoS مثل Cloudflare أو AWS Shield للتعامل مع أحجام الحركة الكبيرة.

قم بتكوين تحديد معدل جهد الحماية الاتجاهي للتقليل من فوارق الأداء التي تثيرها من مخاطر الحركة العاجلة. يمكن لأجهزة توزيع الحمل توزيع الحركة الواردة عبر خوادم متعددة، مما يقلل من تأثير الهجوم.

تثقيف وتدريب الموظفين

درّب موظفيك بانتظام على التعرف على ومنع التصيد والهجمات الهندسية الاجتماعية. للتدريب، أعطهم المعرفة في ممارسات البرمجة الآمنة، مع التركيز على معالجة الثغرات التي تم تسليط الضوء عليها في OWASP Top 10، مثل حقن SQL وإساءة استخدام البرمجة عبر المواقع. الوعي والتدريب يمكن أن يقللا بشكل كبير من احتمال تعرض الأمان للضرر نتيجة خطأ بشري.

تخطيط لاستجابة الحوادث

قم بإعداد خطة لاستجابة الحوادث للتعامل مع الخروقات الأمنية المحتملة بكفاءة. يجب أن تتضمن الخطة خطوات لتحديد الحادث، احتوائه، والتخفيف منه، وإجراءات لإعلام الأطراف المعنية.

قم بإجراء تدريبات دورية لضمان معرفة الطاقم بالإجراءات. حافظ على قائمة بأرقام الجهات الطارئة، بما في ذلك مزود الاستضافة والفرق الأمنية، محدثة.

استخدم مصادقة قوية لواجهات برمجة التطبيقات

تأمين نقاط نهاية واجهة برمجة التطبيقات الخاصة بك عن طريق طلب طرق مصادقة قوية، مثل رموز OAuth أو مفاتيح واجهة برمجة التطبيقات. قم بتدوير هذه المفاتيح بشكل دوري لتقليل خطر الوصول غير المصرح به.

قم بتنفيذ تقييد معدلات لاستخدام التطبيقات ومنع الوصول غير المصرح به. وثق واجهات برمجة التطبيقات الخاصة بك بشكل دقيق، بما في ذلك تدابير الأمان، لضمان استخدامها بشكل آمن.

أفكار نهائية

يعتبر أمان خادم الويب عملية مستمرة تتطلب أسلوبًا استباقيًا للبقاء في مواجهة التهديدات المتطورة. من خلال تنفيذ تدابير أمان قوية - مثل تحديث البرمجيات، وتكوين التحكم في الوصول، وتشفير الاتصالات، واستخدام جدران الحماية - يمكنك تقليل الثغرات بشكل كبير وحماية خادمك من الوصول غير المصرح به والهجمات الإلكترونية.

بالنسبة لشركات التداول، حيث تكون البيانات المالية الحساسة والعمليات تحت الخطر، فإن الحفاظ على أمان خادم الويب ليس مجرد ضرورة تقنية ولكن أمرًا حيويًا للأعمال. يوفر الخادم الآمن الحماية للثقة المالية للعميل، ويضمن الامتثال التنظيمي، ويشكل الأساس لعمليات الأعمال المستمرة.

الأسئلة المتكررة

لماذا يعتبر أمان خادم الويب أمرًا حيويًا لشركة تداول؟

يعتبر أمان خادم الويب أمرًا حيويًا لأن شركات التداول تتعامل مع بيانات حساسة، مثل المعاملات المالية ومعلومات العملاء.

ما هو دور التشفير في أمان خادم الويب؟

التشفير يحمي البيانات الحساسة أثناء النقل (عبر HTTPS وشهادات TLS) وعند السكون (باستخدام معايير مثل AES-256).

ما هو جدار حماية تطبيق الويب، ولماذا هو مهم؟

يعمل WAF على تصفية ومراقبة حركة مرور HTTP/HTTPS لحماية ضد الهجمات الشائعة على تطبيقات الويب مثل حقن SQL وإساءة استخدام البرمجة عبر المواقع (XSS).

لماذا تعتبر النسخ الاحتياطية واستعادة الكوارث أمرًا أساسيًا لشركات التداول؟

تضمن النسخ الاحتياطية المنتظمة أنه يمكن استعادة البيانات الحرجة في حالة فشل الأجهزة أو هجمات الفدية أو الكوارث الطبيعية. تضمن خطة استعادة الكوارث الحد الأدنى من التوقف، وضمان استمرارية عمليات التداول حتى أثناء الأزمات.

اقرأ أيضًا