Compartir

0

/5

(

0

)

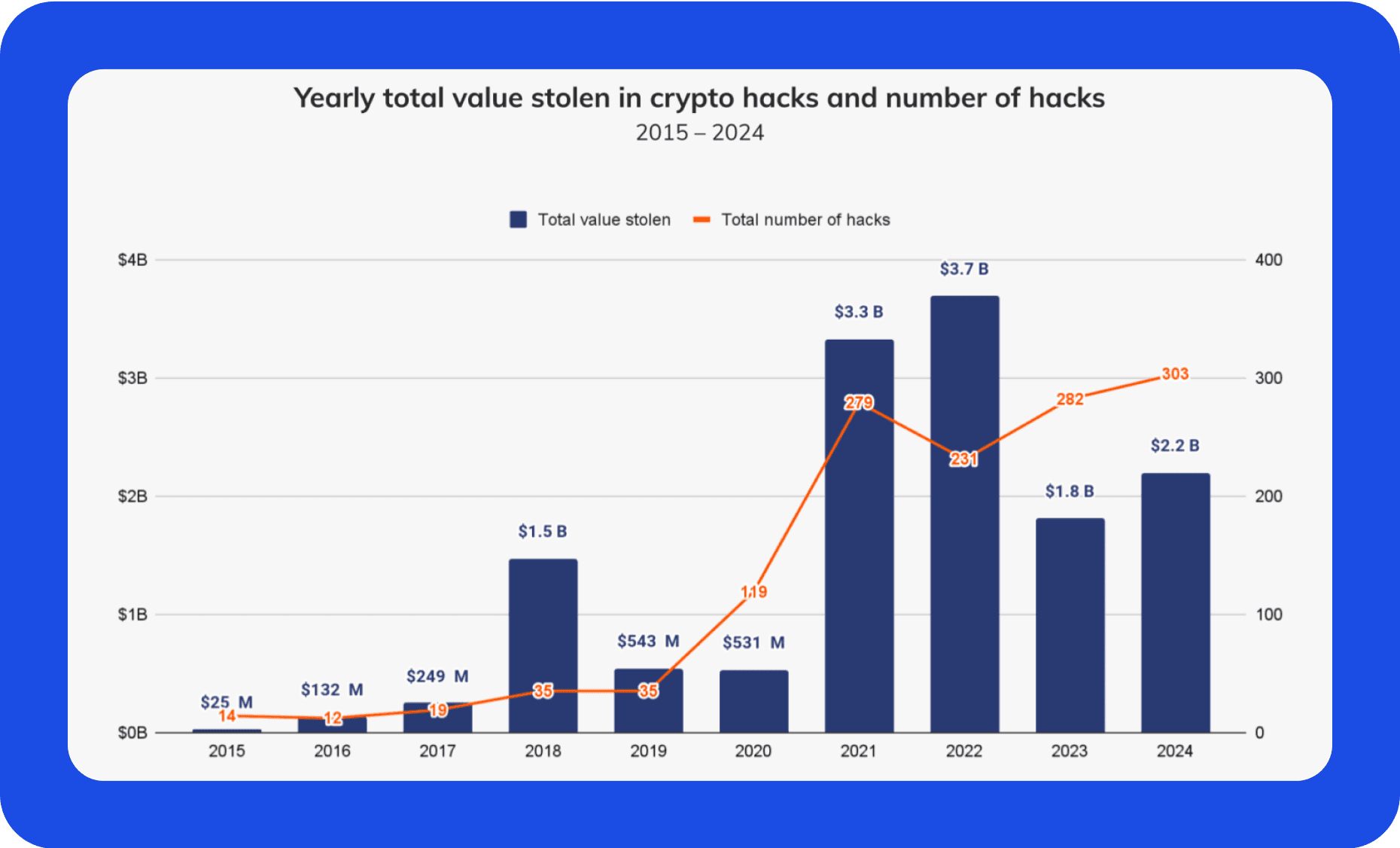

En los últimos años, los titulares que informan sobre ataques masivos a criptomonedas y noticias sobre robos de cripto se han vuelto inquietantemente comunes.

En uno de estos incidentes recientes, el intercambio de criptomonedas con sede en India, WazirX, sufrió una brecha significativa en julio de 2024, lo que provocó la pérdida de aproximadamente 234,9 millones de dólares en fondos de inversores. La plataforma cesó sus operaciones tras el ataque.

Detrás de muchos de estos incidentes de alto perfil se encuentra un modelo de negocio que puede parecer inusual para muchos: el crimen informático como servicio. Este artículo explica cómo operan estas plataformas, examina la evolución del desarrollo y la distribución de malware, y discute las implicaciones para las empresas y la sociedad.

Aspectos Clave

El Crimen Informático como Servicio permite que incluso criminales sin conocimientos técnicos lancen ataques sofisticados.

Los cibercriminales aprovechan diversas ofertas de CaaS, incluyendo ransomware, kits de phishing, botnets y kits de explotación, para llevar a cabo ataques a gran escala con un esfuerzo mínimo.

Las criptomonedas juegan un papel importante en el cibercrimen moderno, ofreciendo anonimato, alcance global y alta liquidez para lavar fondos robados.

¿Qué es el Crimen como Servicio?

El Crimen Informático como Servicio (CaaS) es un modelo de negocio en el que los cibercriminales venden o alquilan malware y herramientas de hacking ya preparadas, similar a un servicio de suscripción. Incluso alguien sin habilidades informáticas avanzadas puede pagar por una herramienta que le ayude a infiltrarse en sistemas, robar datos o secuestrar billeteras de criptomonedas.

Un famoso grupo de cibercriminales conocido como Evil Corp utilizó malware alquilado para lanzar ataques de ransomware que le costaron a las empresas millones de dólares. Esto demuestra cómo incluso los criminales con menos habilidades técnicas pueden causar grandes daños simplemente utilizando estos servicios.

¿Cómo Empezó Todo?

El cibercrimen ha cambiado enormemente a medida que la tecnología ha avanzado. En los primeros tiempos, los hackers a menudo creaban virus y gusanos simples a mano. Estos primeros programas, generalmente escritos por aficionados o pequeños grupos, se propagaban de manera fortuita, explotando vulnerabilidades de las que muchos no estaban al tanto.

Para principios de la década del 2000, los cibercriminales se habían organizado más. Ya no se trataba solo de causar caos: se trataba de robar dinero, datos e incluso identidades. Por ejemplo, el Troyano bancario Zeus surgió alrededor de 2007 y se utilizó para robar credenciales bancarias de miles de usuarios en todo el mundo.

Aproximadamente al mismo tiempo, comenzaron a aparecer estafas de phishing y las primeras formas de ransomware, evidenciando un claro giro hacia ataques cibernéticos motivados financieramente.

Hoy en día, el panorama es aún más sofisticado. Algunos servicios del underground ofrecen soporte para gestionar operaciones de hacking, resolver problemas e incluso asesorar sobre cómo evadir a las fuerzas del orden.

De esta manera, el crimen informático como servicio ha evolucionado de una práctica de nicho a una industria subterránea completamente desarrollada que refleja modelos legítimos de soporte técnico y entrega de software.

El Ecosistema del Crimen Informático y Sus Actores Clave

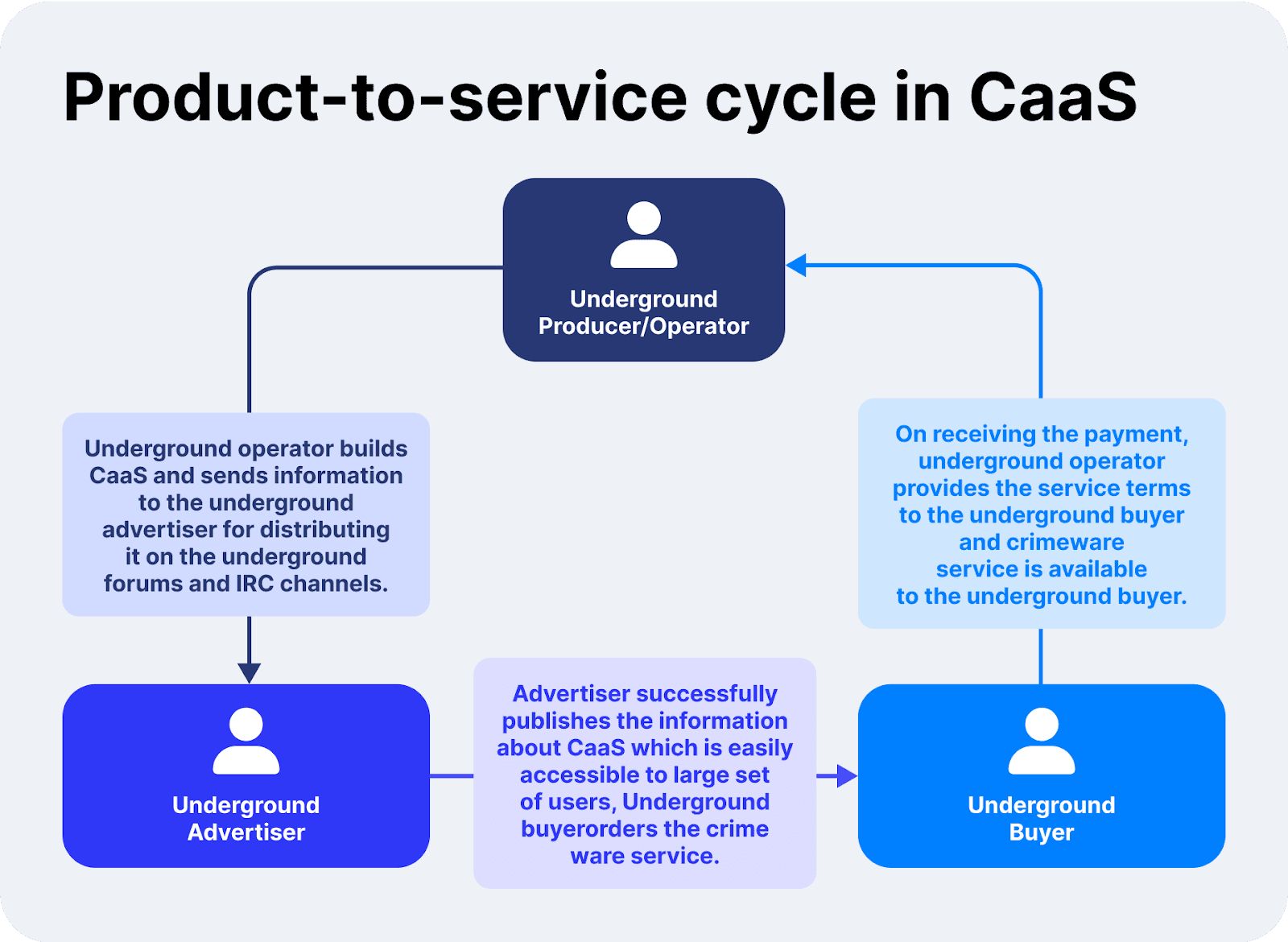

El ecosistema del crimen informático es una red compleja de diversos actores, cada uno desempeñando un rol distinto.

Operadores y desarrolladores: Por un lado, tenemos a los desarrolladores que invierten mucho tiempo y dinero en crear malware avanzado. Diseñan su software para evadir programas antivirus y otros sistemas de seguridad convencionales.

Intermediarios y publicistas: Los intermediarios ayudan a conectar a estos desarrolladores con los usuarios finales. Facilitan las transacciones utilizando mensajes cifrados y métodos de pago anónimos, como las criptomonedas.

Compradores: Los clientes que adquieren estos servicios pueden ir desde criminales de poca monta hasta grandes grupos cibernéticos organizados que planean ataques mayores.

Tipos de CaaS

Al igual que las plataformas SaaS legítimas, las soluciones de CaaS ofrecen suscripciones, modelos de pago por uso o compras únicas:

Ransomware como Servicio (RaaS)

El RaaS se ha convertido, sin duda, en el segmento más notorio del ecosistema del cibercrimen. Las plataformas de RaaS permiten que incluso aquellos con conocimientos técnicos mínimos puedan desplegar ataques de ransomware.

Muchas plataformas de RaaS operan bajo un modelo de afiliados, en el que los operadores reciben una parte de los pagos de rescate a cambio de proporcionar la herramienta de ransomware. Los usuarios a menudo pueden modificar las notas de rescate, los métodos de encriptación y las instrucciones de pago para adaptar los ataques a objetivos específicos.

DDoS a la Carta

Los servicios de DDoS a la carta, también conocidos como servicios de “booter” o “stresser”, permiten a los clientes alquilar redes de máquinas comprometidas (o aprovechar infraestructuras en la nube) para lanzar ataques DDoS a gran escala.

Estos servicios se han utilizado para atacar empresas, instituciones políticas e incluso infraestructuras críticas. Su facilidad de uso y accesibilidad han incrementado significativamente la frecuencia y escala de los ataques DDoS a nivel global.

Kits de Phishing y Servicios de Suplantación de Correos

El phishing sigue siendo uno de los métodos más antiguos y efectivos para los cibercriminales. Los kits de phishing simplifican la creación de sitios web fraudulentos y correos electrónicos engañosos diseñados para capturar información sensible.

Estos kits han reducido la barrera de entrada para lanzar campañas de phishing, contribuyendo a un aumento en el robo de identidad, fraude financiero y brechas de seguridad.

Kits de Explotación

Los kits de explotación son conjuntos de herramientas de software diseñadas para identificar y aprovechar vulnerabilidades en sistemas y aplicaciones. Estos kits automatizan el proceso de explotación, haciendo posible comprometer sistemas sin intervención manual.

La automatización que ofrecen los kits de explotación ha amplificado significativamente la escala y velocidad de los ciberataques. Las organizaciones que no mantienen actualizados sus sistemas y parches de seguridad permanecen en alto riesgo.

Servicios de Botnet

Los servicios de botnet permiten a los cibercriminales controlar redes de dispositivos comprometidos, o “bots”, para ejecutar una variedad de actividades maliciosas que van desde ataques DDoS hasta la distribución de spam.

Las botnets son increíblemente versátiles y pueden ser utilizadas en diferentes vectores de ataque. Su naturaleza distribuida dificulta a las fuerzas del orden y a los equipos de ciberseguridad desmantelarlas, especialmente a medida que el malware subyacente continúa evolucionando.

Kits de Desarrollo de Malware (MDKs)

Los Kits de Desarrollo de Malware (MDKs) proporcionan las herramientas y marcos necesarios para desarrollar malware personalizado de forma rápida. Estos kits abstraen gran parte de la complejidad del código, permitiendo incluso a principiantes producir software malicioso sofisticado.

La disponibilidad de MDKs ha llevado a una proliferación de variantes de malware personalizadas. Esto no solo aumenta el panorama de amenazas, sino que también complica los esfuerzos de detección y mitigación, ya que cada nueva variante puede requerir un enfoque único para contrarrestarla.

Servicios de Keylogger y Spyware

Los keyloggers y spyware son herramientas diseñadas para monitorear y registrar la actividad del usuario en dispositivos infectados. Estos servicios son cruciales para los cibercriminales involucrados en el robo de datos y la espionaje.

Los keyloggers y spyware son fáciles de desplegar, lo que los hace populares para el robo de identidad y la espionaje corporativo. Su naturaleza sigilosa permite un monitoreo prolongado, aumentando el potencial de pérdida significativa de datos.

Infraestructura Técnica y Ofertas

La infraestructura técnica detrás de estos servicios es a menudo notablemente avanzada. Los proveedores de crimen informático invierten en el desarrollo de malware modular y fácilmente actualizable. Ofrecen características tales como:

Automatización: Para manejar tareas repetitivas como escanear vulnerabilidades o distribuir malware.

Técnicas de Ofuscación: Para ocultar el código malicioso de los antivirus tradicionales.

Encriptación y DNS de Flujo Rápido: Para dificultar que los profesionales de seguridad rastreen y cierren los servidores de comando y control (C2).

Muchos de estos servicios vienen acompañados de paneles de control que rastrean el éxito de un ataque, similar a las plataformas de análisis legítimas.

¿Cómo Difunden los Cibercriminales el Malware?

Los cibercriminales han desarrollado múltiples vectores para difundir malware de manera eficiente:

Campañas de Phishing: Estos ataques engañan a los usuarios para que hagan clic en enlaces maliciosos o descarguen archivos adjuntos infectados. El phishing sigue siendo uno de los métodos más comunes y efectivos para la distribución de malware.

Malvertising: Los cibercriminales insertan anuncios maliciosos en redes publicitarias legítimas. Cuando los usuarios hacen clic en estos anuncios, pueden descargar malware sin darse cuenta.

Kits de Explotación: Estas herramientas escanean automáticamente el sistema de un usuario en busca de vulnerabilidades. Una vez encontrada una vulnerabilidad, el kit de explotación entrega la carga maliciosa sin necesidad de interacción adicional del usuario.

Ingeniería Social: Más allá de los exploits técnicos, los cibercriminales a menudo utilizan la manipulación psicológica para convencer a los usuarios de realizar acciones que comprometan su seguridad. Esto puede involucrar alertas falsas, mensajes urgentes o la suplantación de organizaciones de confianza.

La disponibilidad de herramientas automatizadas e instrucciones detalladas reduce el riesgo para el atacante e incrementa el alcance de sus campañas.

El Rol de la Blockchain en el Cibercrimen Moderno

Las criptomonedas han transformado drásticamente el panorama financiero al introducir nuevos métodos para transferir y almacenar valor. Desafortunadamente, estas innovaciones también han atraído a cibercriminales, convirtiéndolas en un objetivo primordial para las operaciones de crimen informático como servicio.

Los activos digitales ofrecen varias ventajas para los cibercriminales:

Anonimato: Las transacciones en muchas criptomonedas son seudónimas, lo que dificulta a las autoridades rastrear los fondos.

Aceptación Global: Las criptomonedas operan a escala mundial sin la necesidad de intermediarios como los bancos. Esto significa que los fondos robados pueden ser transferidos o lavados rápidamente.

Facilidad de Acceso: Las billeteras digitales y los intercambios están accesibles las 24 horas del día, y muchos carecen de medidas de seguridad robustas en comparación con las instituciones financieras tradicionales.

Alta Liquidez: Una vez robadas, las criptomonedas pueden ser rápidamente convertidas en efectivo o utilizadas para comprar bienes, dejando a menudo trazas mínimas.

Estos factores crean un entorno ideal para que los servicios de crimen informático prosperen. Los cibercriminales pueden alquilar las herramientas necesarias para infiltrarse en billeteras digitales e intercambios, sabiendo que la ganancia potencial es enorme.

El Impacto en las Empresas y la Sociedad

Las consecuencias del crimen informático como servicio se extienden mucho más allá de incidentes individuales de cibercrimen. Los efectos se sienten en toda la economía y la sociedad, desafiando tanto a organizaciones privadas como a instituciones gubernamentales.

Implicaciones Económicas y de Seguridad

Las pérdidas financieras derivadas de ciberataques pueden ser astronómicas. Cuando el malware se infiltra en redes corporativas, puede provocar:

Pérdidas Financieras Directas: A través de transacciones fraudulentas o demandas de rescate.

Robo de Propiedad Intelectual: La pérdida de datos sensibles puede resultar en desventajas competitivas.

Disrupciones Operativas: Los tiempos de inactividad y las caídas de sistemas pueden paralizar las operaciones empresariales, conduciendo a significativas pérdidas de ingresos.

Las apuestas son aún mayores para las instituciones financieras y los intercambios de criptomonedas. Un solo ataque exitoso puede socavar la confianza de los clientes y dañar la reputación de una marca durante mucho tiempo.

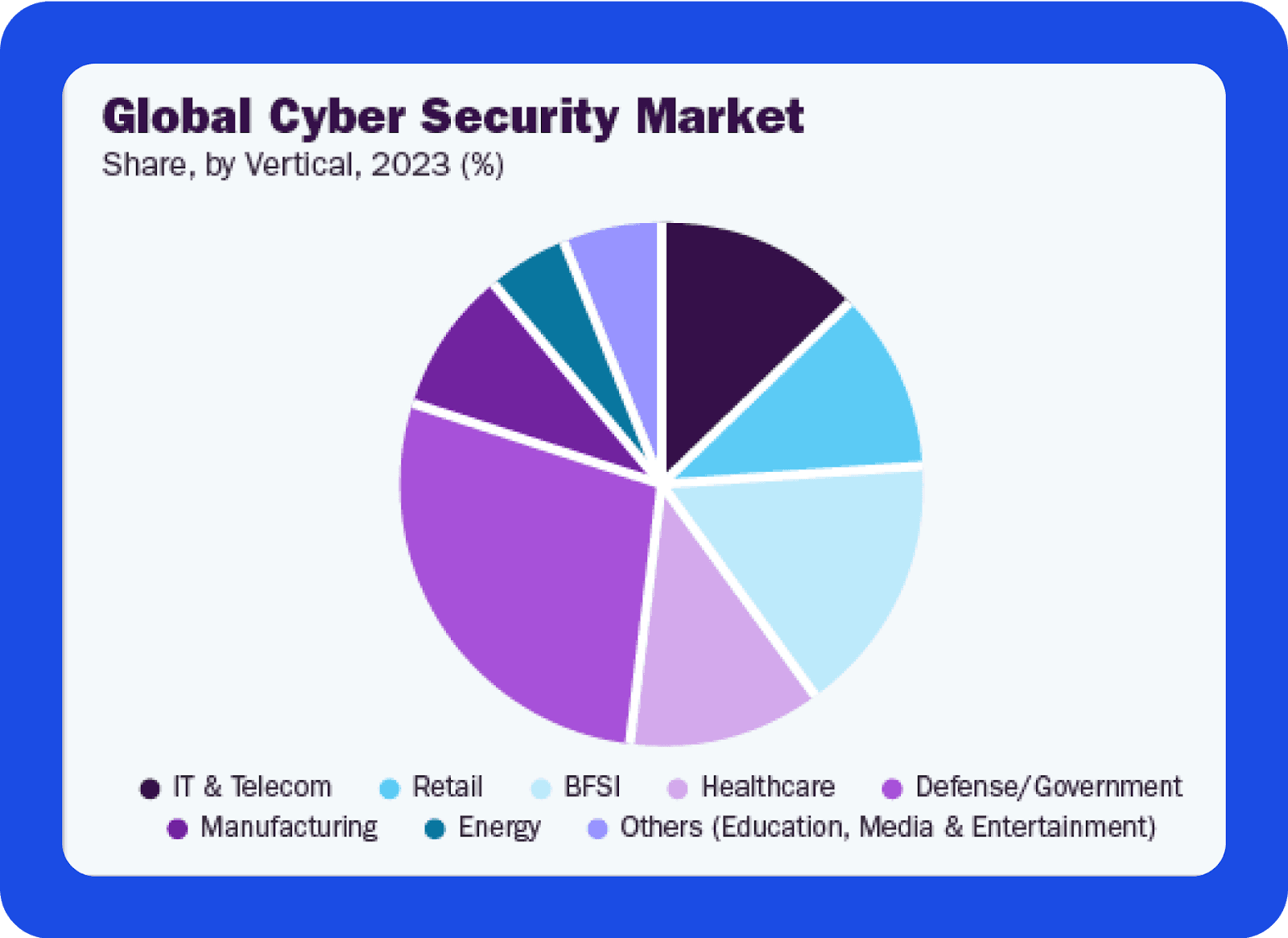

Desafíos para la Ciberdefensa

Las medidas tradicionales de ciberseguridad a menudo luchan por mantenerse al ritmo de la rápida evolución del crimen informático. Muchas organizaciones han descubierto que las soluciones antivirus convencionales y los cortafuegos son insuficientes para proteger contra las últimas tácticas empleadas por los cibercriminales. Esto ha llevado a un aumento en la demanda de plataformas avanzadas de defensa contra amenazas web.

Estas soluciones de seguridad modernas utilizan:

Análisis de Comportamiento para detectar patrones inusuales en el tráfico de la red.

Detección de Amenazas Impulsada por IA que puede adaptarse en tiempo real a nuevas formas de malware.

Inteligencia Integrada de Amenazas que incluye el intercambio de datos entre organizaciones para crear una estrategia de defensa más proactiva.

A pesar de estos avances, el juego del gato y el ratón entre atacantes y defensores continúa. Los cibercriminales se adaptan constantemente a las nuevas medidas de seguridad, lo que requiere una innovación continua en las defensas cibernéticas.

Implicaciones Sociales

Los ciberataques pueden erosionar la confianza pública en los servicios digitales y en las instituciones financieras. A medida que los consumidores se vuelven más conscientes de los riesgos asociados con las transacciones en línea, la adopción de tecnologías innovadoras puede desacelerarse. Esto, a su vez, puede afectar el crecimiento económico y el avance tecnológico.

Además, el cibercrimen es un fenómeno global, por lo que ninguna nación está exenta. La naturaleza transfronteriza de estos ataques complica los esfuerzos de las fuerzas del orden, requiriendo cooperación internacional para rastrear y procesar a los cibercriminales. El efecto de estos desafíos se siente en todo el mundo mientras los países trabajan juntos para desarrollar marcos regulatorios más sólidos y medidas de ciberseguridad más eficaces.

Estrategias de Ciberdefensa y Mejores Prácticas

Dada la sofisticación de los ciberataques modernos, las organizaciones deben adoptar un enfoque de ciberseguridad en múltiples capas. Aquí hay algunas estrategias y mejores prácticas que pueden ayudar a mitigar los riesgos que plantea el crimen informático como servicio.

Capacitación y Concienciación de los Empleados

Las sesiones de capacitación regulares pueden ayudar a los empleados a reconocer intentos de phishing, correos electrónicos sospechosos y otras tácticas de ingeniería social. Una fuerza laboral bien informada suele ser la primera línea de defensa.

Actualizaciones Regulares de Software y Aplicación de Parches

Muchos ataques explotan vulnerabilidades conocidas en el software. Mantener los sistemas actualizados con los últimos parches puede reducir significativamente el riesgo de explotación.

Segmentación de Red

Dividir la red en segmentos más pequeños y controlados puede ayudar a contener un ataque y limitar la propagación del malware.

Autenticación Multifactor (MFA)

Implementar MFA en sistemas críticos dificulta a los atacantes obtener acceso no autorizado, incluso si logran robar credenciales de inicio de sesión.

Tendencias Emergentes y el Futuro del Desarrollo de Malware

El panorama del cibercrimen está en constante evolución, al igual que los métodos empleados por quienes están detrás del crimen informático como servicio. Aquí, analizamos lo que el futuro podría deparar y resumimos nuestras conclusiones clave.

Mayor Automatización e Integración de IA

A medida que la inteligencia artificial avanza, tanto los cibercriminales como los profesionales de ciberseguridad la están aprovechando. En el inframundo criminal, el malware impulsado por IA puede adaptarse en tiempo real a las defensas, haciendo que sea aún más difícil de detectar y neutralizar.

Mayor Enfoque en Activos Financieros

Con el aumento constante de las criptomonedas, se espera un incremento en los ataques dirigidos a billeteras digitales y exchanges. Los cibercriminales continuarán perfeccionando sus tácticas para eludir las medidas de seguridad y explotar las vulnerabilidades de los sistemas financieros digitales.

Uso Creciente de Infraestructura Descentralizada

Es posible que los cibercriminales adopten redes descentralizadas que oculten aún más sus actividades. Esta tendencia probablemente desafiará los métodos tradicionales de las fuerzas del orden, haciendo que la cooperación internacional sea aún más crítica.

Reflexiones Finales

En resumen, el crimen informático como servicio representa un cambio sísmico en el cibercrimen. La evolución de ataques individuales y a medida a un modelo basado en servicios, altamente organizado, ha hecho que los ciberataques sean más accesibles, sofisticados y destructivos que nunca.

Preguntas Frecuentes

¿Cómo difunden los cibercriminales el malware?

Los cibercriminales utilizan diversos métodos para distribuir malware, incluyendo correos electrónicos de phishing, anuncios maliciosos (malvertising), kits de explotación e ingeniería social. Estas técnicas engañan a los usuarios para que descarguen archivos infectados o hagan clic en enlaces maliciosos, otorgando a los atacantes acceso a sus sistemas.

¿Cómo funciona el Crimen Informático como Servicio (CaaS)?

El CaaS opera como un negocio basado en suscripción, donde los cibercriminales alquilan o compran herramientas de malware en mercados del underground. Estos servicios ofrecen ransomware, botnets, kits de phishing y más, permitiendo que incluso atacantes sin habilidades técnicas lancen ciberataques sofisticados.

¿Qué es el cibercrimen en ciberseguridad?

El cibercrimen se refiere a actividades ilegales realizadas mediante tecnología digital, a menudo dirigidas a individuos, empresas o gobiernos. Esto incluye hacking, robo de identidad, ataques de ransomware y fraude, que explotan vulnerabilidades en sistemas y redes informáticas.

¿Cuál es el cibercrimen más común?

El phishing, el smishing (phishing por SMS) y el compromiso de correos electrónicos empresariales (BEC) se encuentran entre los cibercrímenes más comunes. En 2023, el 76% de las organizaciones a nivel mundial reportaron enfrentar ataques de phishing, mientras que casi tres cuartas partes se toparon con estafas de smishing.

Lee también