Compartir

0

/5

(

0

)

En el mundo acelerado y de alto riesgo del comercio, donde fluyen continuamente datos financieros sensibles y transacciones, la seguridad del servidor web es primordial. Las empresas de comercio no son solo negocios; son custodios de la confianza, protegiendo las inversiones de los clientes y la información crítica del mercado.

Sin embargo, con gran valor viene un gran riesgo. Los ciberdelincuentes están constantemente ideando ataques sofisticados, apuntando a las vulnerabilidades de los servidores web de comercio y sus anfitriones para interrumpir operaciones, robar datos o manipular resultados financieros. Por lo tanto, ¿cómo se puede proteger el servidor web de estos problemas?

Este artículo tiene la intención de explicar qué es la seguridad del servidor web y cuáles son sus características. También aprenderás cuáles son las preocupaciones de seguridad típicas que tiene un servicio web de comercio y cómo evitarlas.

Puntos Clave

Las empresas de comercio son objetivos de alto valor para ciberataques debido a su gestión de datos financieros sensibles y grandes reservas de fondos.

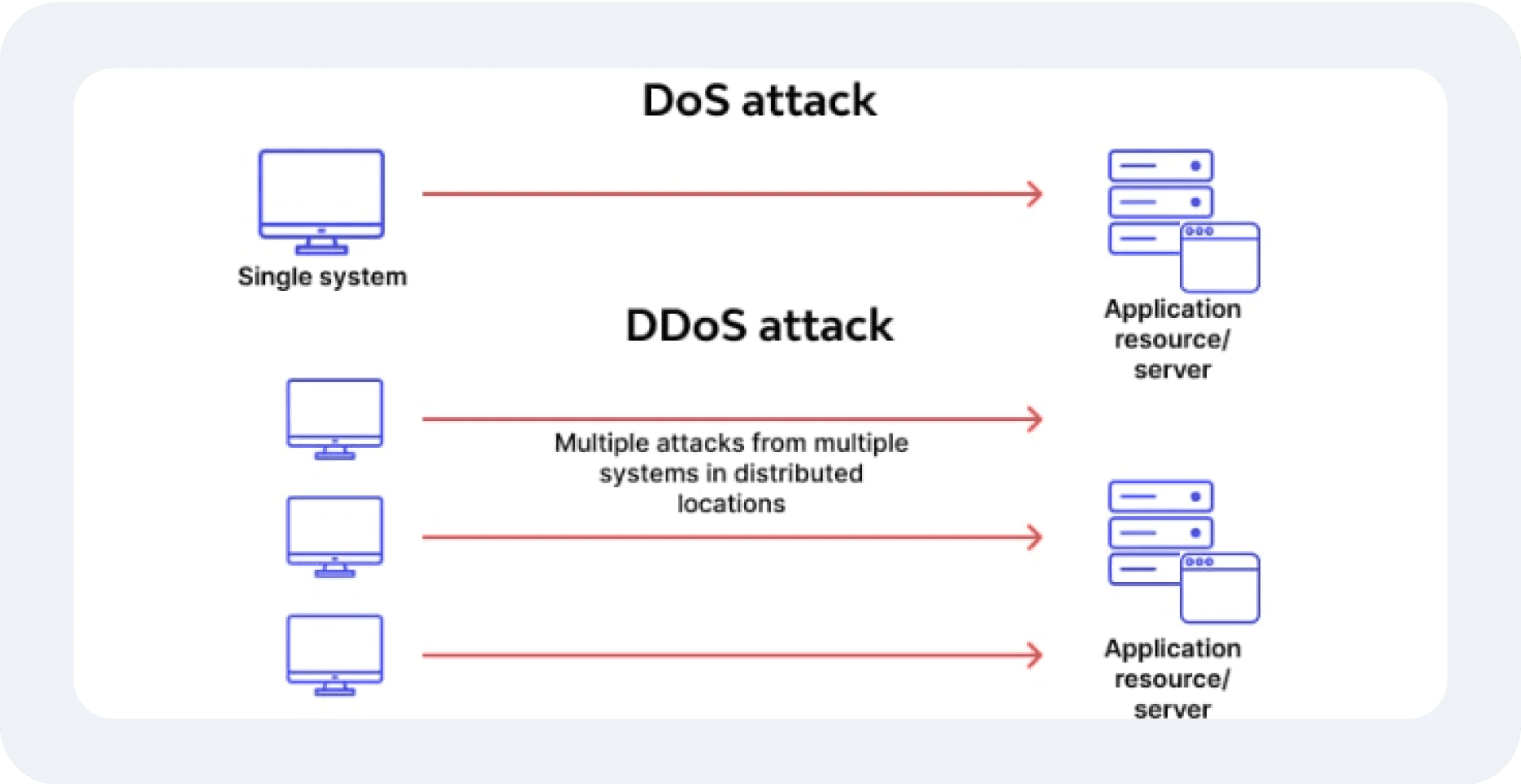

Los ataques DDoS están diseñados para abrumar los recursos del servidor, volviendo al servidor no funcional.

La inyección de SQL y los ataques DDoS son algunos de los desafíos más frecuentes que enfrentan los servidores web en la industria del comercio.

¿Qué Significa un Servidor Web Seguro?

Un servidor seguro se refiere a un sistema informático o entorno de hospedaje configurado para proteger sus datos, operaciones y comunicaciones de accesos no autorizados, violaciones y actividades maliciosas. Está diseñado con medidas de seguridad para garantizar la confidencialidad, integridad y disponibilidad de los datos y aplicaciones que alberga.

Además de las salvaguardias técnicas, un servidor web seguro incorpora prácticas administrativas y operativas robustas para mejorar su protección. Esto incluye la implementación de políticas de acceso estrictas, auditorías de seguridad regulares y monitoreo continuo de actividades inusuales o vulnerabilidades.

Los servidores seguros a menudo tienen mecanismos de conmutación por error y planes de recuperación ante desastres para garantizar la continuidad del negocio, incluso durante un ataque o una falla del sistema.

Al abordar proactivamente tanto las amenazas internas como externas, un servidor seguro proporciona una base confiable para operaciones sensibles como transacciones financieras, gestión de datos personales y procesos comerciales críticos.

[aa quote-global]

Dato Rápido

Los firewalls son cruciales para la seguridad del servidor, ofreciendo una capa adicional de protección incluso cuando hay características de seguridad internas en su lugar.

[/aa]

Características Clave de un Servidor Seguro

Un servidor seguro protege los datos, comunicaciones y servicios de accesos no autorizados, violaciones y interrupciones. A continuación se presentan las características esenciales que aseguran que un servidor permanezca seguro:

Cifrado de Datos

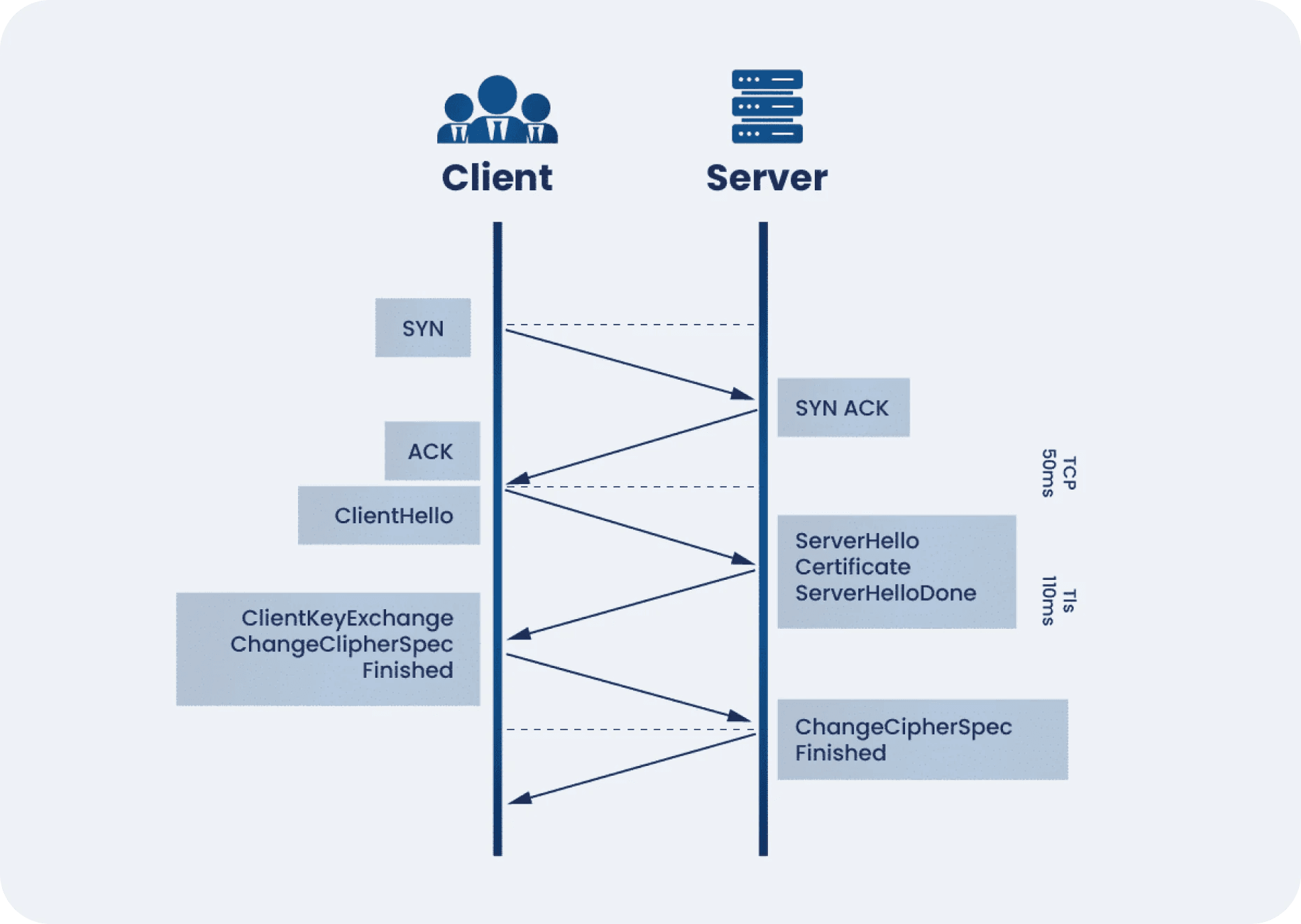

Todas las comunicaciones entre el servidor web y los usuarios están cifradas utilizando protocolos SSL/TLS para asegurar los datos de la interceptación y la alteración durante la transmisión. Esto asegura todas las conexiones HTTPS, protegiendo contra ataques hombre-en-el-medio (MITM). Los servidores modernos deberían soportar las últimas versiones de TLS (por ejemplo, TLS 1.3) para un cifrado más fuerte y un rendimiento más rápido.

Los datos sensibles almacenados en el servidor están cifrados utilizando estándares de cifrado avanzados como AES-256. Esto significa que incluso si los dispositivos de almacenamiento físicos (por ejemplo, discos duros) son comprometidos, los datos siguen siendo ilegibles sin la clave de cifrado. Los servidores también pueden usar cifrado de disco completo para una protección adicional.

Control de Acceso

Los permisos se asignan estrictamente en función de las funciones laborales. Por ejemplo, los administradores de bases de datos pueden acceder únicamente a los servidores de bases de datos, mientras que los desarrolladores pueden tener acceso a servidores de aplicaciones pero no a sistemas de producción. Esta segmentación reduce el riesgo de amenazas internas.

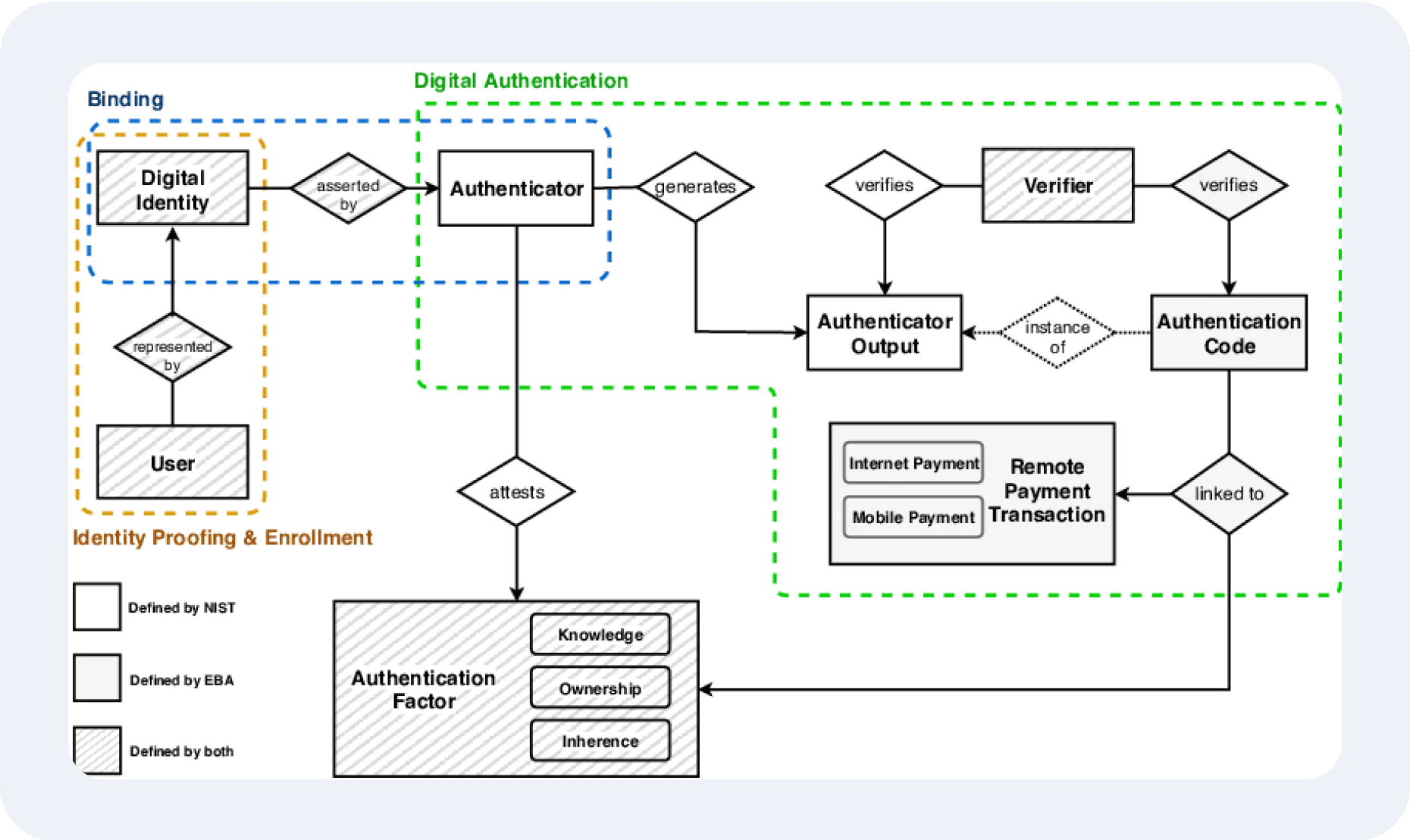

Un sistema MFA, por otro lado, combina algo que el usuario sabe (por ejemplo, contraseña), algo que tiene (por ejemplo, un dispositivo móvil o token de seguridad), y a veces algo que es (por ejemplo, biometría). El MFA reduce drásticamente la tasa de éxito de ataques de robo de credenciales como el phishing.

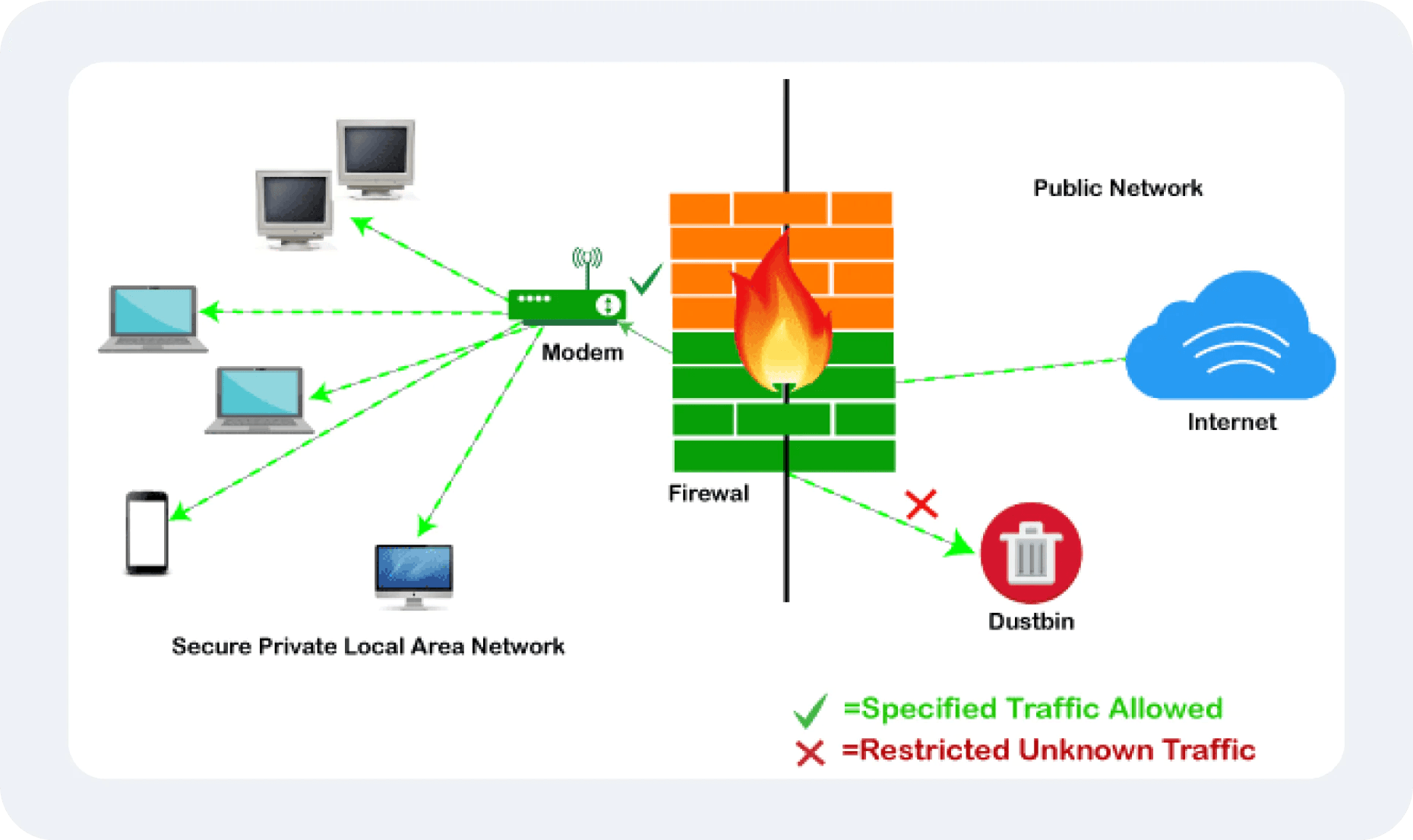

Protección por Firewall

Los firewalls de red filtran el tráfico según reglas de seguridad predeterminadas, como la lista blanca de IP, la lista negra y el bloqueo de tráfico de ciertas regiones conocidas por actividades maliciosas. Los firewalls avanzados también pueden integrar capacidades de detección y prevención de intrusiones.

Los firewalls de aplicaciones web se especializan en inspeccionar solicitudes HTTP/HTTPS para detectar y bloquear ataques dirigidos a aplicaciones web, como inyecciones, cross-site scripting (XSS), y secuestro de sesiones. También analizan los datos entrantes y salientes en busca de anomalías.

Actualizaciones Regulares y Gestión de Parches

Los desarrolladores lanzan frecuentemente parches para arreglar vulnerabilidades. Los servidores que ejecutan software obsoleto son altamente vulnerables a ataques, como la explotación de vulnerabilidades secundarias no parcheadas.

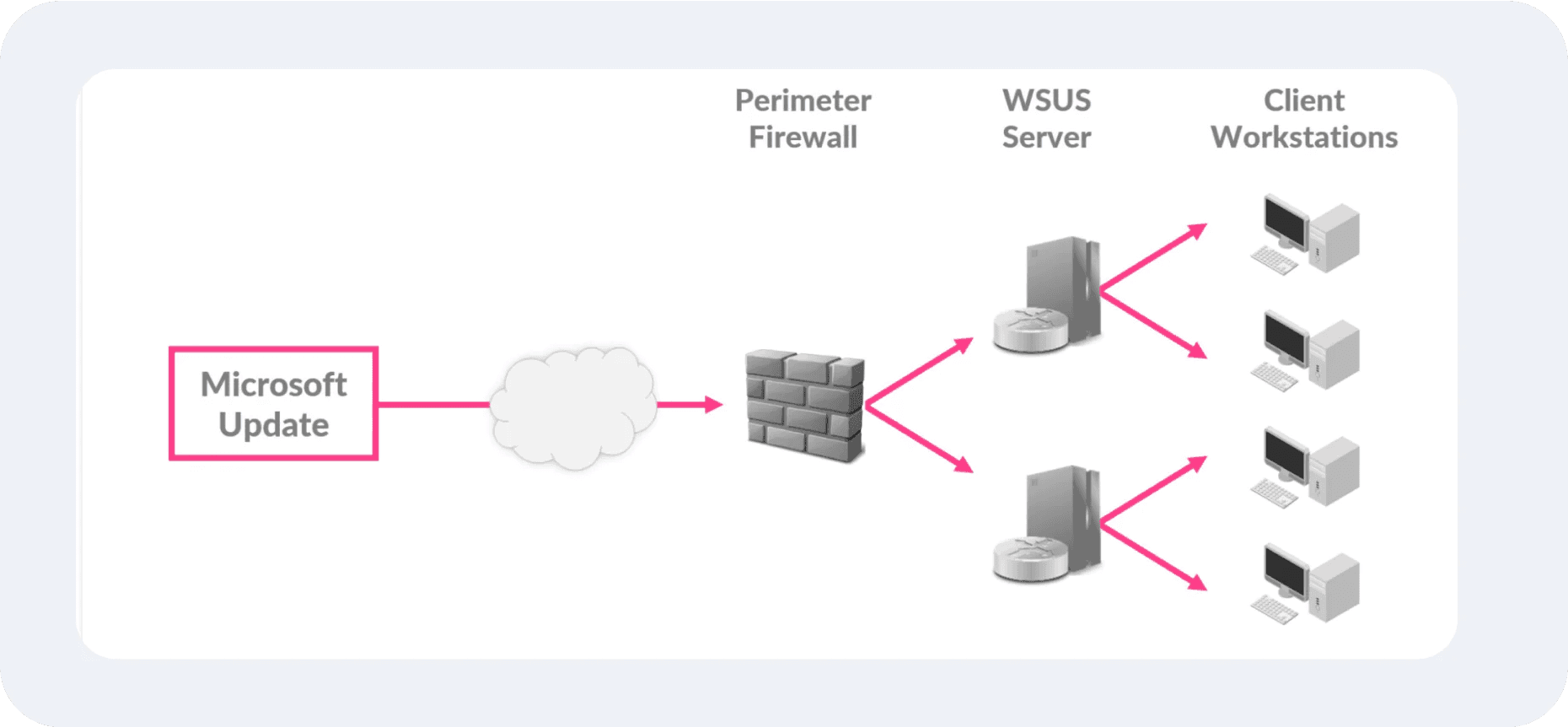

Herramientas como WSUS (Servicios de Actualización de Windows) o Ansible automatizan el proceso de parcheo en múltiples servidores web, reduciendo la carga administrativa y aplicando actualizaciones de manera consistente.

Detección y Prevención de Intrusiones

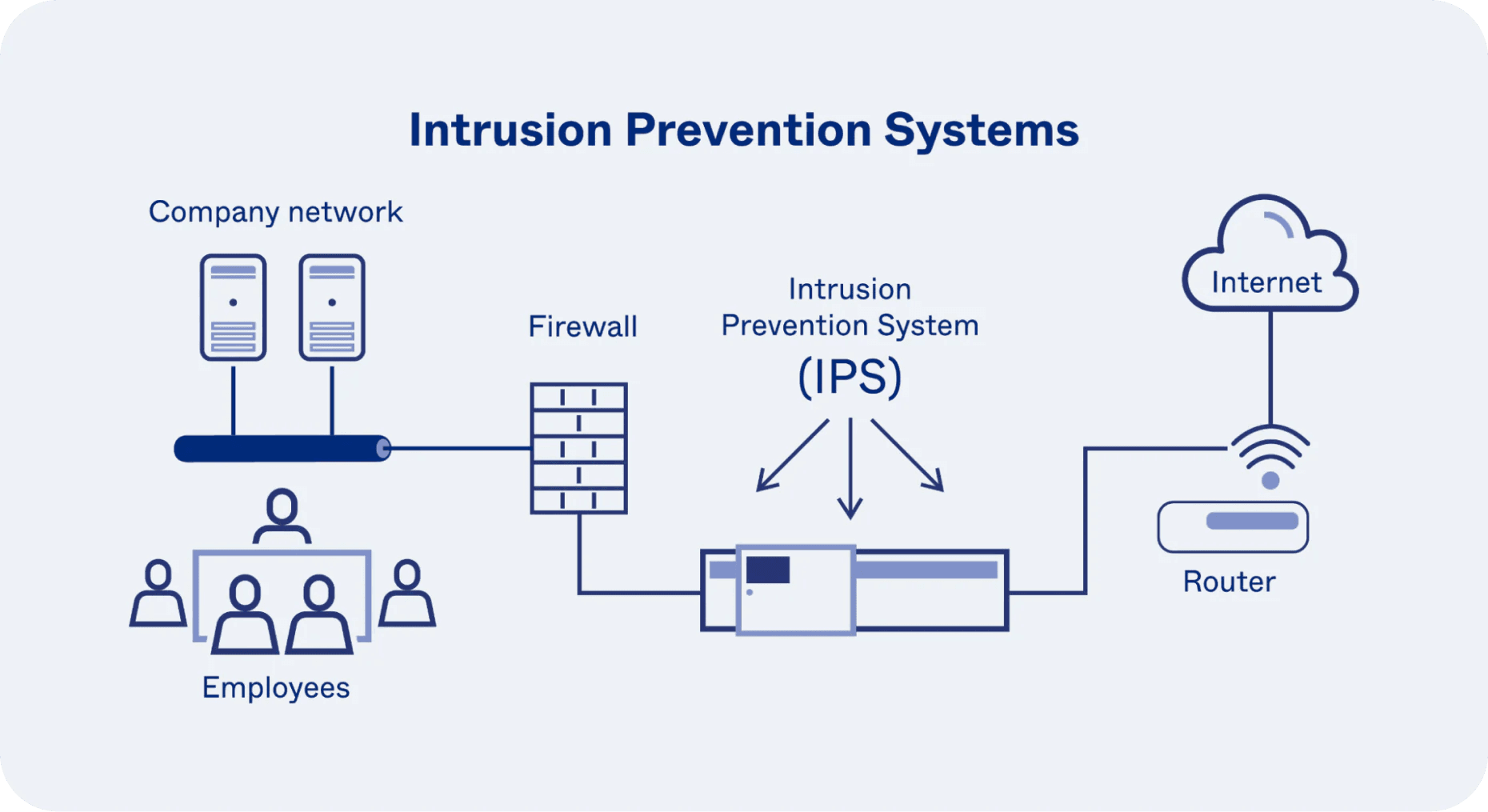

Los sistemas de detección de intrusiones monitorean y registran patrones de tráfico, proporcionando a los administradores información sobre actividades sospechosas como intentos de inicio de sesión inusuales o un aumento en el uso de ancho de banda.

Los sistemas de prevención de intrusiones bloquean activamente acciones maliciosas identificando y respondiendo a amenazas en tiempo real. Por ejemplo, puede bloquear automáticamente IPs asociadas con intentos de inicio de sesión por fuerza bruta o distribución de malware.

Configuración Segura

Las configuraciones predeterminadas no seguras, como las credenciales de inicio de sesión "admin/admin" o puertos administrativos abiertos, son puntos de entrada comunes para los atacantes. Los servidores seguros eliminan estas vulnerabilidades al requerir configuraciones personalizadas durante la implementación.

Solo el software, los servicios y los puertos necesarios están habilitados. Por ejemplo, si un servidor no requiere FTP, se desactiva para reducir las superficies de ataque. Herramientas como Nmap pueden ser utilizadas para escanear periódicamente en busca de puertos abiertos inesperados.

Copias de Seguridad y Recuperación ante Desastres

Los datos se respaldan a diferentes intervalos (por ejemplo, diariamente, semanalmente) según la criticidad de los datos. Por ejemplo, los datos transaccionales de una empresa comercial pueden requerir copias de seguridad cada hora.

La recuperación ante desastres asegura que las copias de seguridad se almacenen por separado del servidor web principal. Esto protege contra eventos localizados, como fallas de hardware o desastres naturales. Las copias de seguridad están cifradas para mantener la seguridad de los datos.

Monitoreo y Registro Integral

Los registros capturan actividades de usuario, cambios en la configuración del servidor, intentos de acceso e informes de errores. Estos registros son invaluables para investigaciones forenses posteriores a una violación.

Las herramientas de monitoreo en tiempo real utilizan aprendizaje automático para detectar anomalías, como un volumen de tráfico inusual desde una sola IP o intentos de acceder a archivos restringidos. Se envían alertas a los administradores para tomar medidas inmediatas.

Seguridad Física

El acceso físico a las salas de servidores está restringido a personal autorizado utilizando mecanismos como escáneres biométricos (huella dactilar o retina) o tarjetas de acceso seguras. Las revisiones de acceso regulares aseguran que solo el personal activo tenga permisos.

Las salas de servidores tienen CCTV, sensores de movimiento y alarmas para prevenir entradas no autorizadas. Los controles ambientales, como sistemas de supresión de incendios y regulación de temperatura, protegen contra daños físicos.

Cumplimiento de Normas de Seguridad

Los servidores seguros se alinean con marcos como GDPR (protección de datos para residentes de la UE), HIPAA (seguridad de datos de atención médica), PCI DSS (para el manejo de datos de tarjetas de crédito), o SOX (seguridad de informes financieros en EE. UU.).

Los servidores pasan por auditorías de terceros regulares para asegurar el cumplimiento. Certificaciones como ISO 27001 indican adherencia a las mejores prácticas globales de seguridad de la información.

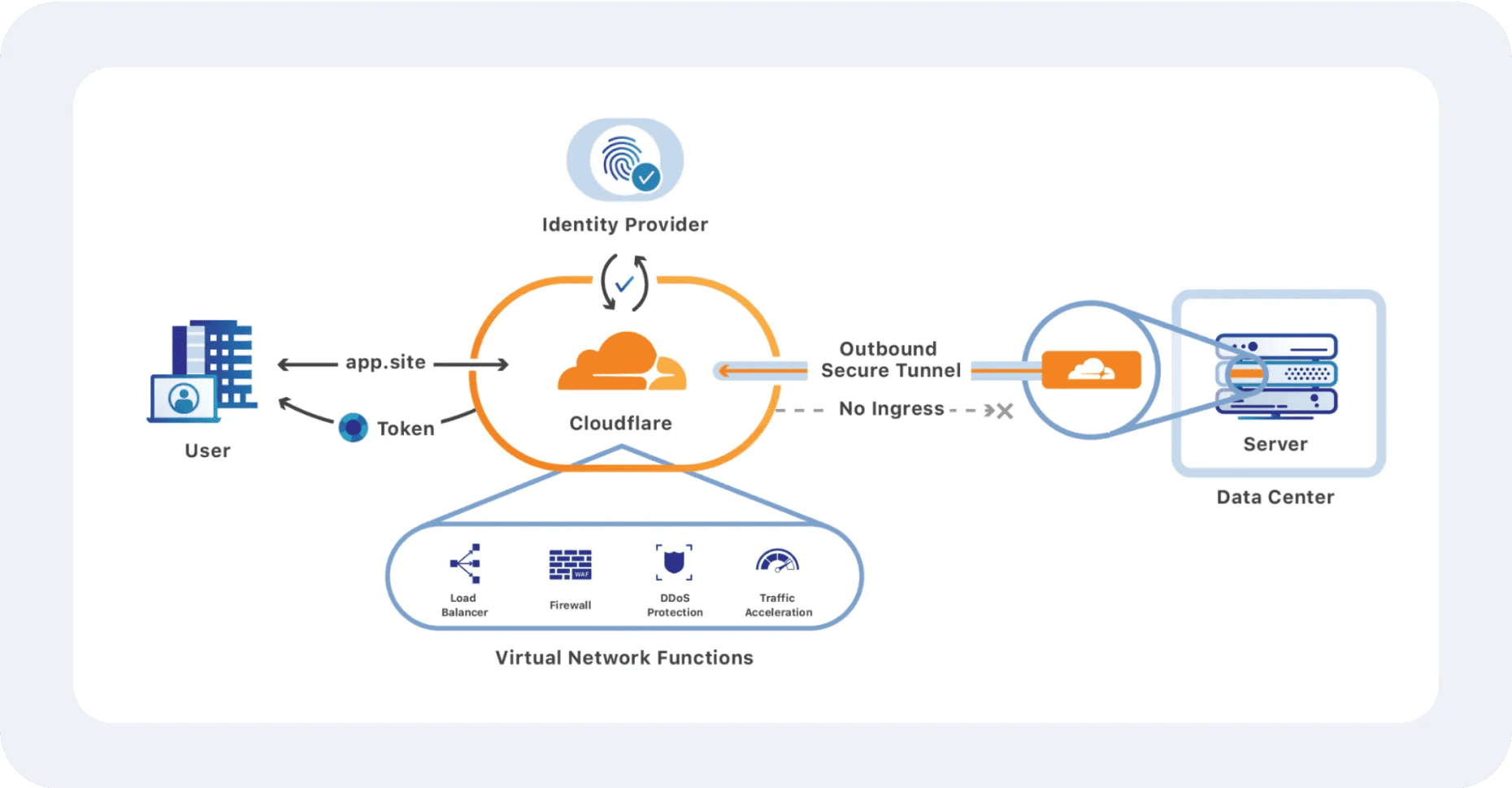

Protección contra DDoS

Herramientas como Cloudflare o Akamai filtran y distribuyen el tráfico entrante a través de una red de servidores, mitigando los ataques DDoS al repartir la carga.

Además, los balanceadores de carga distribuyen solicitudes entrantes entre múltiples servidores, evitando que un solo servidor se sobrecargue. También ofrecen redundancia, asegurando continuidad durante volúmenes altos de tráfico o ataques.

Alta Disponibilidad y Redundancia

Para realizar redundancia, los sistemas de conmutación por error detectan fallas de hardware o software y cambian automáticamente a servidores web de respaldo o infraestructura, asegurando un tiempo de inactividad mínimo.

Además, los sistemas y datos críticos se replican en múltiples centros de datos en diferentes ubicaciones, asegurando continuidad incluso en casos de desastres regionales como terremotos o cortes de energía.

Amenazas de Seguridad Comunes que Enfrentan los Servidores Web

Los servidores web desempeñan un papel crítico en la hospedaje de sitios web y servicios en línea, pero también son objetivos principales para ciberataques. Estos ataques pueden comprometer la confidencialidad, integridad y disponibilidad de los datos y servicios, causando consecuencias severas.

A continuación se presentan los principales riesgos de seguridad y sus implicaciones:

Malware y Ransomware

El software malicioso puede infiltrarse en el servidor, a menudo a través de archivos adjuntos de correo electrónico, sitios web comprometidos o vulnerabilidades en el software. Una vez instalado, el malware puede robar datos, interrumpir operaciones o cifrar archivos durante un ataque de ransomware.

Los datos sensibles pueden filtrarse, los servicios pueden experimentar tiempos de inactividad y las organizaciones pueden enfrentar pérdidas financieras significativas por pagos de rescates o interrupciones operativas. El daño a la reputación también puede disuadir a los clientes de confiar en el servicio.

Denegación de Servicio (DoS) y Ataques Distribuidos de Denegación de Servicio (DDoS)

Los atacantes utilizan tráfico abrumador para colapsar o ralentizar el servidor web, haciéndolo inutilizable para usuarios legítimos. Los ataques DDoS se distribuyen a través de múltiples fuentes, lo que los hace más difíciles de mitigar.

El tiempo prolongado de inactividad interrumpe las operaciones comerciales, resulta en ingresos perdidos y daña la confianza del cliente. La recuperación de un ataque DDoS a gran escala también puede incurrir en costos significativos.

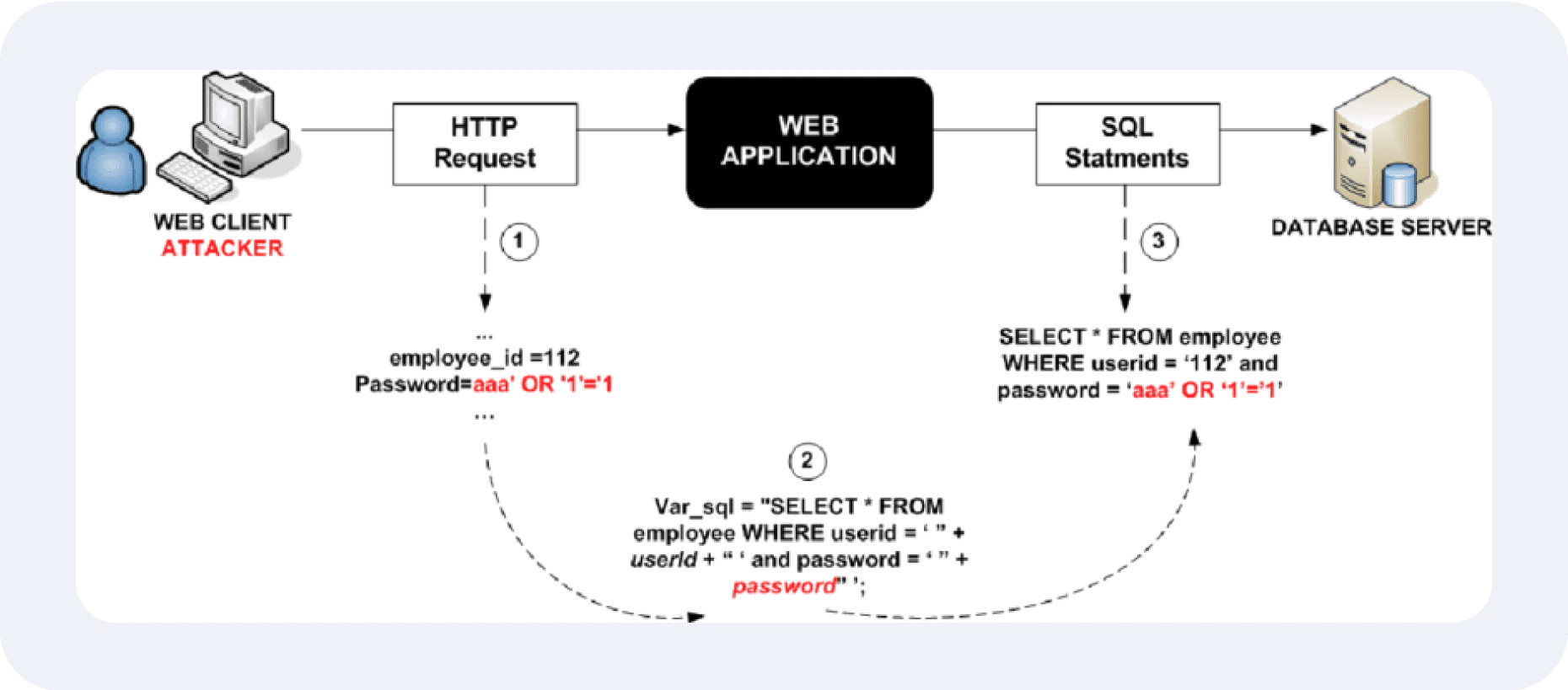

Inyección de SQL

Los atacantes explotan campos de entrada vulnerables (por ejemplo, formularios de inicio de sesión) para inyectar comandos SQL maliciosos, lo que puede otorgar acceso no autorizado a información sensible de la base de datos.

Los atacantes pueden robar, eliminar o manipular datos críticos, como información de clientes o registros financieros. Este tipo de violación a menudo resulta en sanciones regulatorias y pérdida de reputación.

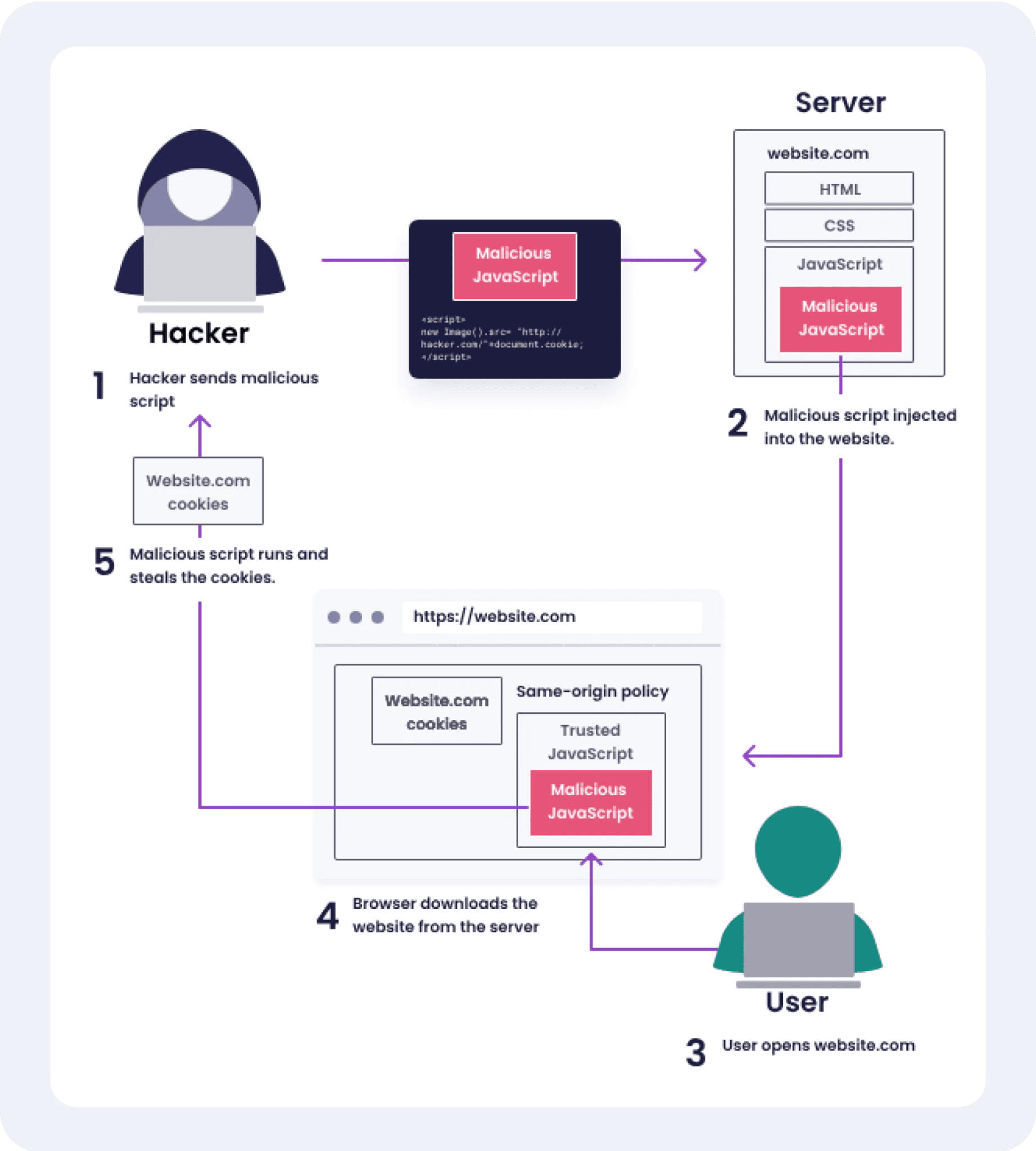

Cross-Site Scripting (XSS)

Los scripts maliciosos son inyectados en el contenido de un sitio web, haciendo que el navegador de cualquier visitante del sitio ejecute el código del atacante. Los objetivos comunes incluyen páginas de inicio de sesión y formularios.

Los atacantes pueden robar cookies de sesión, secuestrar cuentas de usuario o redirigir a los usuarios a sitios maliciosos. La reputación del servidor se ve afectada si los usuarios experimentan seguridad comprometida al interactuar con sus servicios.

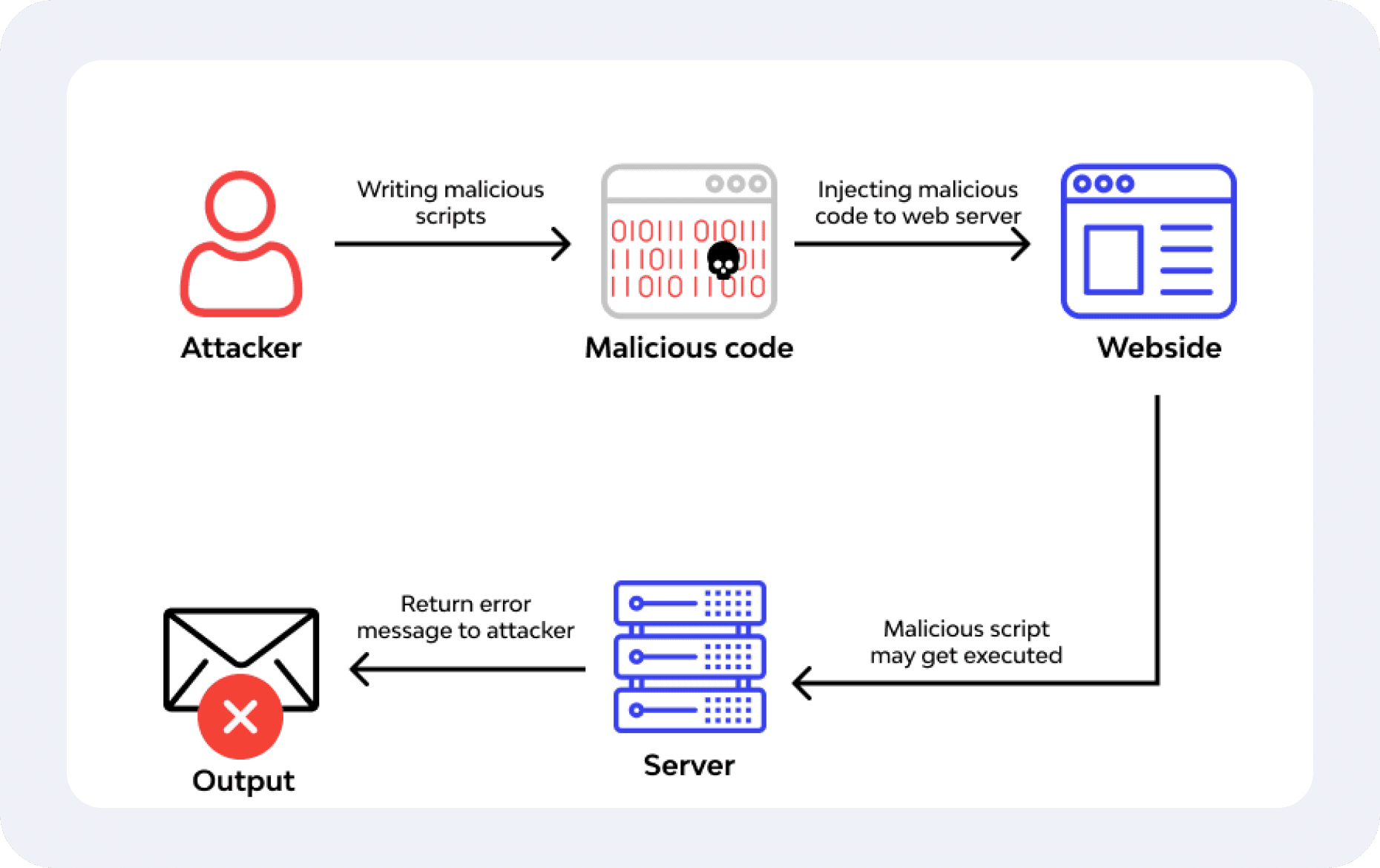

Ejecución Remota de Código (RCE)

Las vulnerabilidades RCE permiten a los atacantes ejecutar código arbitrario en el servidor al explotar software con mala seguridad. Esto se logra a menudo a través de cargas de archivos maliciosos o solicitudes elaboradas.

Un atacante podría obtener el control total del servidor web, instalar malware o extraer datos sensibles. Esto puede llevar a una interrupción generalizada del sistema y violaciones de datos.

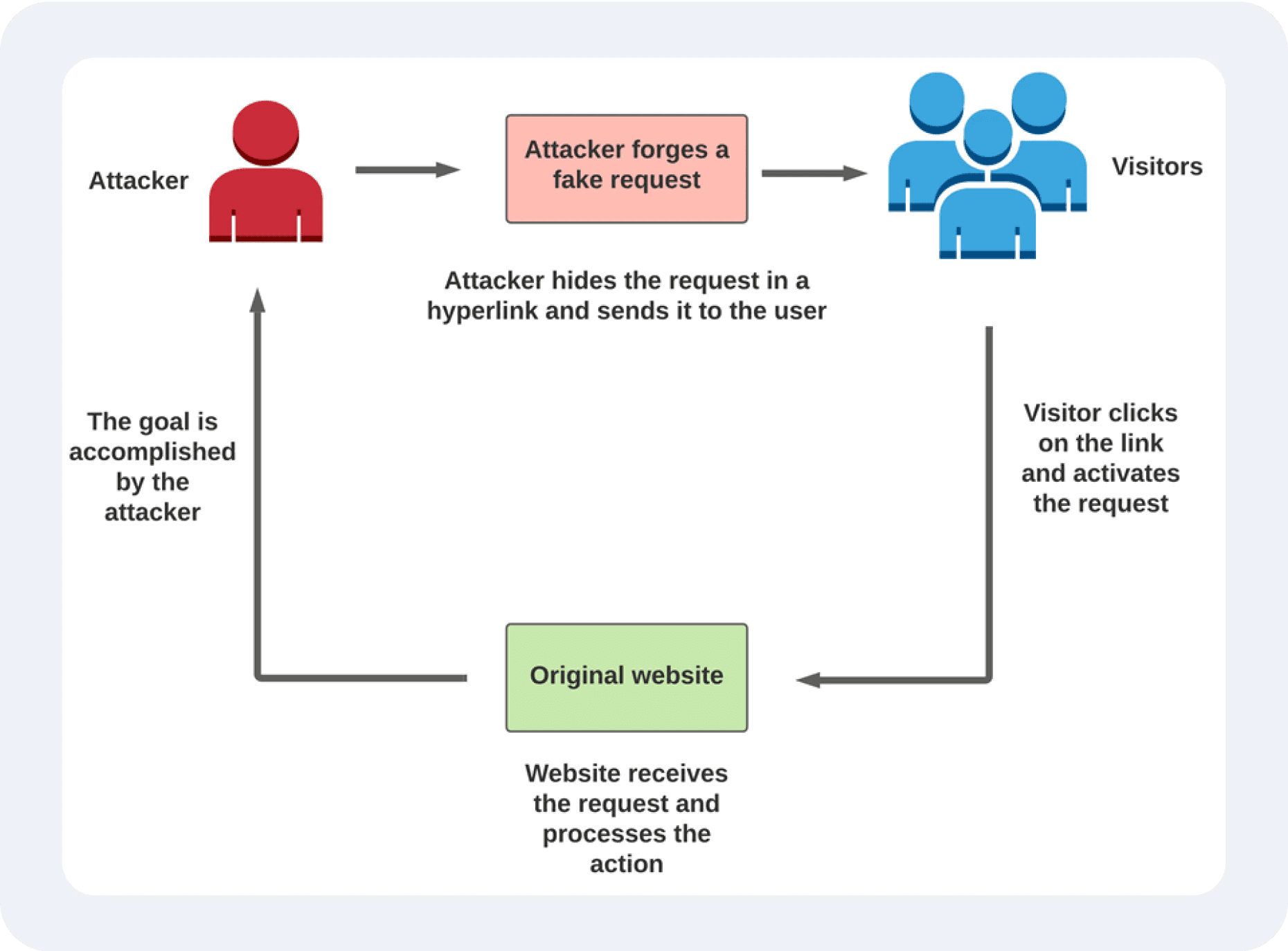

Cross-Site Request Forgery (CSRF)

Un ataque CSRF engaña a un usuario autenticado para que ejecute acciones no deseadas en una aplicación web sin su consentimiento, como transferir dinero o cambiar configuraciones de cuentas.

Estos ataques pueden resultar en transacciones no autorizadas, fondos robados o cambios no autorizados en cuentas de usuario, erosionando la confianza en la aplicación.

Ataques de Fuerza Bruta y Credential Stuffing

Los atacantes intentan repetidamente diferentes combinaciones de nombre de usuario y contraseña para obtener acceso o utilizan credenciales filtradas de otras violaciones para explotar contraseñas débiles.

El acceso no autorizado puede llevar a datos robados, uso indebido de los recursos del servidor web, o una mayor explotación de la cuenta comprometida para phishing u otros ataques.

Vulnerabilidades No Parcheadas

El software del servidor web obsoleto o plugins a menudo contienen vulnerabilidades conocidas que los atacantes pueden explotar si no se aplican parches de manera oportuna.

Los atacantes pueden explotar estas vulnerabilidades para obtener acceso no autorizado, inyectar malware o interrumpir servicios. Cuanto más tiempo permanezca una vulnerabilidad sin parchar, mayor será el riesgo de explotación.

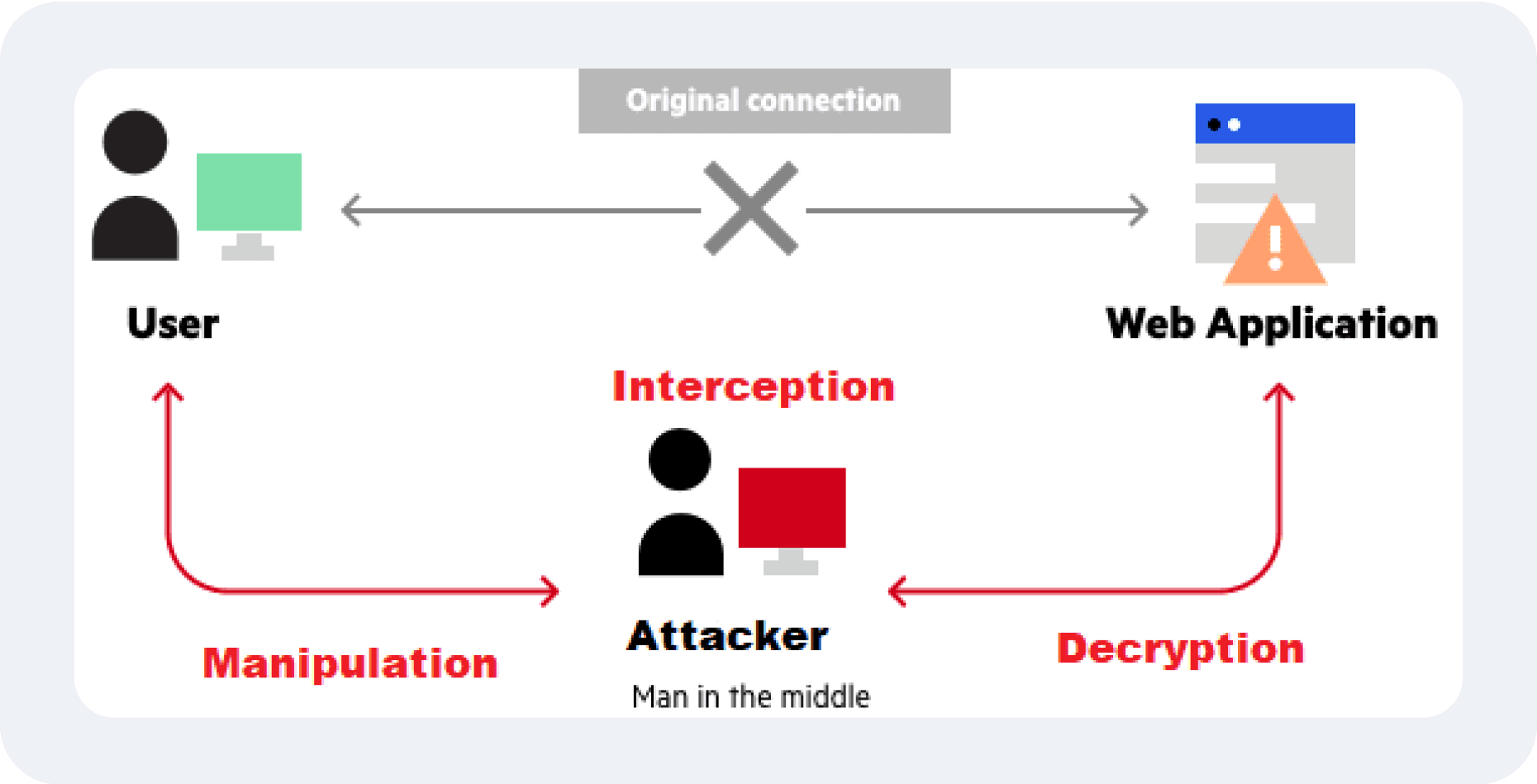

Ataques Hombre-en-el-Medio (MITM)

Los atacantes interceptan y manipulan la comunicación entre un usuario y el servidor, a menudo debido a la falta de cifrado o configuraciones SSL/TLS mal configuradas.

Información sensible, como credenciales de inicio de sesión o detalles de pago, puede ser robada, lo que lleva al robo de identidad y fraude.

Amenazas Internas

Empleados, contratistas o socios con acceso legítimo pueden hacer un mal uso intencionado o accidental de sus privilegios, comprometiendo la seguridad del servidor.

Las acciones internas pueden llevar al robo de datos, sabotaje o violaciones de cumplimiento, dificultando la identificación y abordaje de la fuente de la amenaza.

Vulnerabilidades de Inclusión de Archivos

Los atacantes explotan debilidades en los mecanismos de inclusión de archivos (por ejemplo, scripts PHP) para incluir archivos no autorizados o maliciosos en las operaciones del servidor.

Esto puede resultar en ejecución no autorizada de código, despliegue de malware o compromiso total del servidor web.

Configuraciones de Servidor Mal Configuradas

Los problemas comunes incluyen puertos abiertos, credenciales predeterminadas, permisos débiles y archivos de configuración expuestos. Estos proporcionan puntos de entrada fáciles para los atacantes.

Las malas configuraciones a menudo llevan a accesos no autorizados, violaciones de datos y explotación de los recursos del servidor para fines maliciosos.

APIs Inseguras

Las APIs mal aseguradas utilizadas para la comunicación entre el servidor y sistemas externos pueden exponer datos sensibles o permitir acciones no autorizadas.

Los atacantes pueden explotar las APIs para filtrar datos sensibles, manipular transacciones o obtener acceso a los recursos del servidor.

Vulnerabilidades de Día Cero

Estas son vulnerabilidades recién descubiertas para las cuales aún no existe un parche. Los atacantes las explotan antes de que los desarrolladores puedan emitir una corrección.

Los exploits de día cero pueden llevar al compromiso total del sistema, violaciones de datos o ataques generalizados que son difíciles de defender inicialmente.

Riesgos de Seguridad Física

Los servidores locales pueden ser accedidos físicamente por individuos no autorizados, resultando en robo, manipulación o daño al hardware.

Las brechas físicas pueden llevar a la pérdida de datos sensibles o hardware crítico, interrumpiendo operaciones y causando pérdidas financieras.

Ingeniería Social y Phishing

Los atacantes manipulan a usuarios o administradores para que revelen información sensible, como contraseñas o detalles de acceso al servidor web.

Esto puede llevar a accesos no autorizados, manipulación del servidor o ataques adicionales dirigidos a la organización o sus clientes.

Registro y Monitoreo Deficientes

Sin registros adecuados o monitoreo en tiempo real, detectar actividad sospechosa o entender el alcance de un incidente de seguridad se vuelve difícil.

La detección tardía puede permitir que los atacantes permanezcan en el sistema por más tiempo, causando daños más extensos.

Exposición de Datos a través de Almacenamiento Mal Configurado

Los espacios de almacenamiento en la nube abiertos o bases de datos no cifradas pueden exponer datos sensibles a usuarios no autorizados.

Las violaciones de datos pueden resultar en violaciones de cumplimiento, daños a la reputación y pérdida de confianza del cliente.

Vulnerabilidades SSL/TLS

Protocolos de cifrado obsoletos (por ejemplo, SSL o versiones anteriores de TLS) o configuraciones de certificados inadecuadas pueden dejar las comunicaciones vulnerables a la descifrado.

La interceptación de datos y el robo de identidad pueden ocurrir, comprometiendo la confianza y privacidad de los usuarios.

Ataques a la Cadena de Suministro

Los atacantes comprometen componentes de software de terceros, bibliotecas o plugins que el servidor utiliza para inyectar código malicioso o crear puertas traseras.

Estos ataques pueden propagar malware, permitir accesos no autorizados y comprometer la integridad del servidor a gran escala.

Mejores Prácticas para Asegurar Servidores Web

Asegurar los servidores web es crítico para mantener la confidencialidad, integridad y disponibilidad de tus servicios web. A continuación se presentan las mejores prácticas para asegurar servidores web:

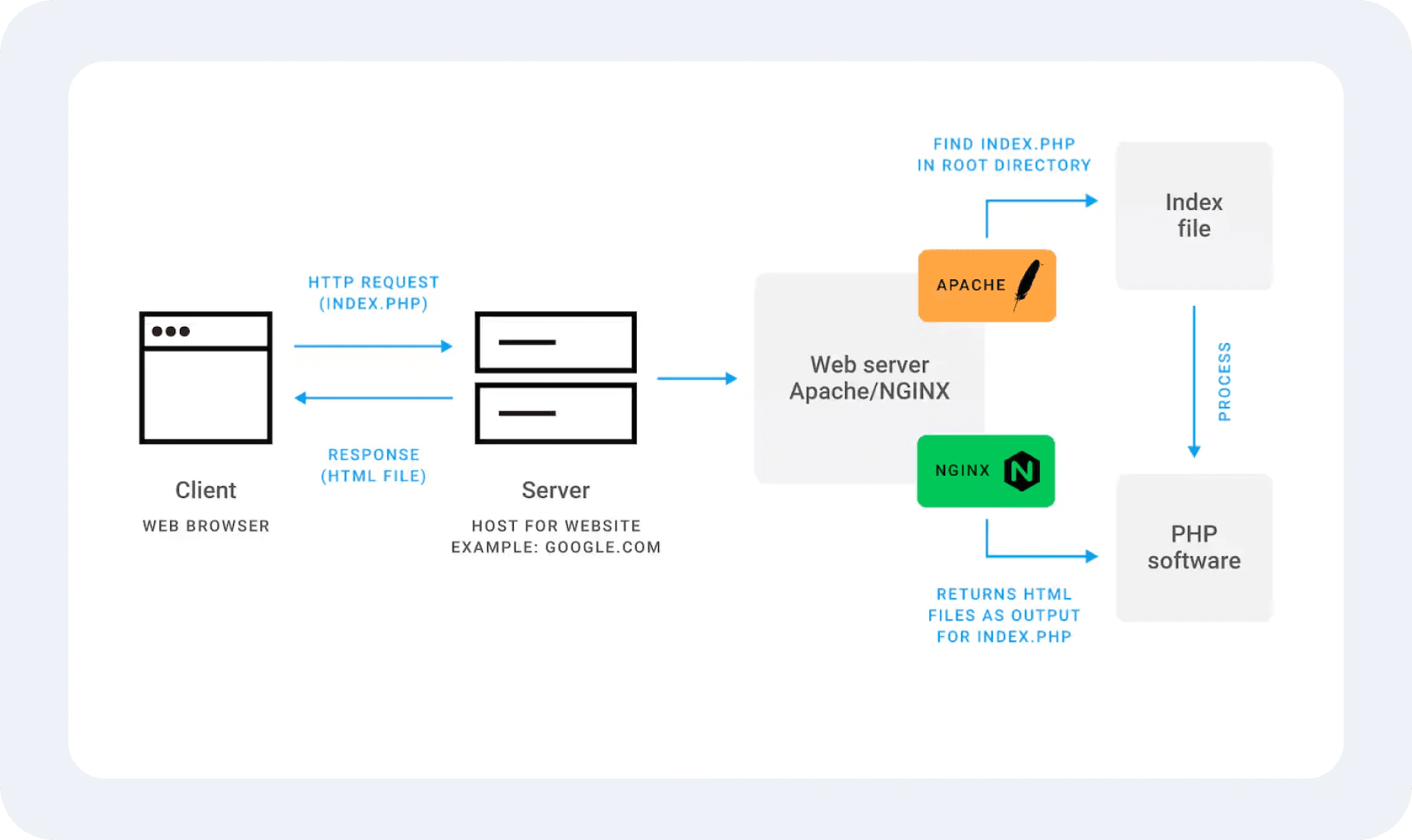

Mantener el Software del Servidor Actualizado

Revisa regularmente las actualizaciones y parches de seguridad para tu sistema operativo, software del servidor web (como Apache, NGINX o IIS), y cualquier aplicación que se ejecute en el servidor. El software desactualizado a menudo contiene vulnerabilidades que los hackers pueden explotar.

Suscríbete a listas de correo del proveedor o boletines de seguridad para recibir alertas oportunas sobre nuevas vulnerabilidades o parches. Automatizaactualizaciones cuando sea posible, pero siempre pruébalas en un ambiente de prueba antes de aplicarlas a los servidores web de producción.

Configurar Controles de Acceso Seguros

Establece contraseñas fuertes y únicas para todas las cuentas administrativas para prevenir accesos no autorizados. Implementa el principio de menor privilegio asegurando que los usuarios y aplicaciones tengan solo los permisos necesarios para realizar sus tareas. Evita usar cuentas de alto privilegio (como root o administrador) para operaciones diarias. Habilita la Autenticación Multifactor (MFA) para agregar una capa adicional de seguridad. Limita los intentos de inicio de sesión para proteger contra ataques de fuerza bruta y monitorea los intentos de inicio de sesión para detectar actividad sospechosa.

Comunicación Segura

Todas las comunicaciones entre los clientes y el servidor web deben estar cifradas usando HTTPS. Obtén e instala un certificado TLS/SSL de una Autoridad de Certificación (CA) confiable.

Renueva periódicamente el certificado para mantener su validez. Desactiva protocolos obsoletos e inseguros como SSL 2.0/3.0 y TLS 1.0/1.1, y hace cumplir el uso de cifrados de encriptación fuertes. Cifra todos los datos sensibles en tránsito para protegerlos de la interceptación.

Dureza en la Configuración del Servidor Web

Reduce la superficie de ataque de tu servidor desactivando funciones, módulos o servicios que no sean necesarios. Por ejemplo, si tu aplicación no usa WebDAV o scripts CGI, desactívalos. Oculta los detalles del servidor, como las versiones del software, en los encabezados HTTP para prevenir que los atacantes reúnan información sobre tu sistema.

Configura correctamente los permisos de archivos y directorios para prevenir que usuarios no autorizados modifiquen o accedan a archivos sensibles. Implementa Políticas de Seguridad de Contenido (CSP) y encabezados HTTP seguros como Strict-Transport-Security, X-Content-Type-Options y X-Frame-Options para proteger contra ataques comunes como el cross-site scripting (XSS) y el clickjacking.

Usa un Firewall de Aplicaciones Web (WAF)

Un Firewall de Aplicaciones Web (WAF) actúa como un escudo entre tu servidor y el tráfico entrante. Inspecciona y filtra las solicitudes HTTP, bloqueando solicitudes maliciosas como inyecciones SQL, cross-site scripting y ataques de denegación de servicio distribuidos (DDoS).

Usa un servicio WAF administrado, el cual recibe actualizaciones frecuentes para contrarrestar las últimas amenazas. Despliega un WAF para proteger tus aplicaciones web, incluso si el código de tu aplicación es seguro.

Monitorea y Registra la Actividad

Habilita el registro para todas las actividades del servidor, incluidos registros de acceso, registros de errores y eventos del sistema. Usa herramientas de registro centralizado como ELK Stack (Elasticsearch, Logstash y Kibana) o Splunk para facilitar la gestión y análisis de registros.

Revisa regularmente los registros en busca de patrones inusuales, como intentos de inicio de sesión fallidos repetidos o picos de tráfico, que podrían indicar un ataque. Implementa alertas para notificar a los administradores de actividad sospechosa.

Implementa Medidas de Seguridad en la Red

Despliega un firewall para filtrar el tráfico de red entrante y saliente basado en un conjunto de reglas de seguridad. Solo permite acceso a los puertos y servicios necesarios para que tu aplicación web funcione. Usa listas blancas de IP para restringir el acceso a usuarios de confianza y bloquea direcciones IP maliciosas conocidas.

Considera configurar un Sistema de Detección y Prevención de Intrusiones (IDPS) para monitorear y responder a amenazas en la red. Coloca tus servidores expuestos al público en una zona desmilitarizada (DMZ) para aislarlos de tu red interna.

Copias de Seguridad Regulares

Realiza copias de seguridad regulares del servidor web, incluidos archivos de aplicaciones web, bases de datos y archivos de configuración. Almacena las copias de seguridad en un lugar seguro, como un servidor externo o almacenamiento cifrado. Prueba regularmente tu proceso de copias de seguridad y restauración para asegurar que puedas recuperar datos rápidamente en caso de pérdida de datos o una violación de seguridad.

Escanea en Busca de Vulnerabilidades

Escanea regularmente tu servidor web en busca de vulnerabilidades usando herramientas como OpenVAS, Nessus o Qualys. Estas herramientas pueden identificar software desactualizado, configuraciones incorrectas y problemas de seguridad potenciales. Haz un seguimiento abordando los problemas de manera oportuna, comenzando por las vulnerabilidades más críticas. Realiza pruebas de penetración periódicas en la seguridad del servidor web para simular ataques del mundo real y validar la seguridad de tu sistema.

Protege Contra Malware

Instala software antivirus y anti-malware a nivel de servidor para detectar y eliminar archivos o programas maliciosos. Programa análisis regulares y actualiza el software con las últimas definiciones de virus. Si se detecta malware, aísla el sistema afectado para prevenir una mayor infección e investiga a fondo la fuente.

Desactiva Servicios Innecesarios

Revisa los servicios y puertos que se están ejecutando en tu servidor y desactiva aquellos que no estén en uso activo. Los servicios innecesarios pueden convertirse en puntos de entrada potenciales para los atacantes.

Por ejemplo, si no necesitas FTP o Telnet, apágalos. Ejecuta solo las aplicaciones y procesos esenciales para tu servicio web para minimizar la superficie de ataque del servidor.

Protege Contra Ataques DDoS

Los ataques DDoS abruman la seguridad de tu servidor web con tráfico, haciéndolo indisponible para usuarios legítimos. Usa servicios de mitigación DDoS como Cloudflare o AWS Shield para manejar grandes volúmenes de tráfico.

Configura limitaciones de tasa y estrangulación de ancho de banda para evitar que picos súbitos de tráfico afecten el rendimiento del servidor. Los balanceadores de carga pueden distribuir el tráfico entrante entre varios servidores, reduciendo el impacto de un ataque.

Educa y Entrena al Personal

Capacita regularmente a tu personal sobre cómo reconocer y prevenir ataques de phishing e ingeniería social. Educa a los desarrolladores sobre prácticas de codificación segura, centrándote en abordar las vulnerabilidades destacadas en el OWASP Top 10, como inyección de SQL y cross-site scripting. La concienciación y la capacitación pueden reducir significativamente la probabilidad de que un error humano comprometa la seguridad.

Planifica la Respuesta a Incidentes

Prepara un plan de respuesta a incidentes para manejar de manera eficiente posibles violaciones de seguridad. El plan debe incluir pasos para identificar, contener y mitigar el incidente y procedimientos para notificar a las partes interesadas.

Realiza simulacros regularmente para asegurar que el equipo esté familiarizado con el proceso. Mantén actualizada una lista de contactos de emergencia, incluido tu proveedor de hospedaje y equipos de seguridad.

Usa Autenticación Fuerte para APIs

Asegura tus puntos finales de API requiriendo métodos de autenticación fuertes, como tokens de OAuth o claves de API. Rote regularmente estas claves para reducir el riesgo de accesos no autorizados.

Implementa limitaciones de tasa para prevenir abusos de las APIs y valida toda entrada para proteger contra ataques de inyección. Documenta correctamente tus APIs, incluidas las medidas de seguridad, para asegurar que se utilicen de manera segura.

Reflexiones Finales

La seguridad del servidor web es un proceso continuo que requiere un enfoque proactivo para mantenerse por delante de las amenazas en evolución. Al implementar medidas de seguridad robustas — como mantener el software actualizado, configurar controles de acceso, cifrar comunicaciones y emplear firewalls — puedes reducir significativamente las vulnerabilidades y proteger tu servidor de accesos no autorizados y ciberataques.

Para las empresas comerciales, donde están en juego datos financieros sensibles y operaciones, mantener la seguridad del servidor web no es solo una necesidad técnica, sino un imperativo comercial. Un servidor seguro protege la confianza del cliente, asegura el cumplimiento regulatorio y proporciona la base para operaciones comerciales ininterrumpidas.

FAQ

¿Por qué es crítica la seguridad del servidor web para una empresa de comercio?

La seguridad del servidor web es vital porque las empresas de comercio manejan datos sensibles, como transacciones financieras e información de clientes.

¿Qué papel juega el cifrado en la seguridad del servidor web?

El cifrado protege los datos sensibles en tránsito (a través de HTTPS y certificados TLS) y en reposo (utilizando estándares como AES-256).

¿Qué es un firewall de aplicaciones web y por qué es importante?

Un WAF filtra y monitorea el tráfico HTTP/HTTPS para proteger contra ataques comunes a aplicaciones web como inyección de SQL y cross-site scripting (XSS).

¿Por qué son esenciales las copias de seguridad y la recuperación ante desastres para las empresas de comercio?

Las copias de seguridad regulares aseguran que los datos críticos puedan ser restaurados en caso de fallas de hardware, ataques de ransomware o desastres naturales. Un plan de recuperación ante desastres minimiza el tiempo de inactividad, garantizando la continuidad de las operaciones comerciales incluso durante crisis.

Lee también